Tabla de Contenidos

En el ámbito de la seguridad digital, la encriptación se erige como un formidable guardián de tus datos personales, secretos empresariales y la información sensible que fluye a través de tu sitio web. Es el proceso de cifrar todo, desde correos electrónicos y compras en línea hasta los archivos almacenados en tu computadora, haciéndolos ilegibles para cualquiera que no posea la clave digital secreta. Pero, ¿por qué es esto importante y cómo funciona?

Imagina esto: la encriptación actúa como una caja fuerte impenetrable para tus datos. Asegura que incluso si alguien intercepta tus mensajes, obtiene acceso no autorizado a tus archivos o vulnera tu sitio web, no podrá entender el desorden que encuentra. Esto es crucial en una era donde los ciberataques son una amenaza constante.

Ya seas un individuo preocupado, un empresario protegiendo los datos de sus clientes o un propietario de un sitio web salvaguardando la información de los usuarios, entender la encriptación es primordial. Piénsalo como la piedra angular de tu estrategia de defensa digital.

La importancia de la encriptación para los sitios web de WordPress

WordPress, el creador de sitios web más popular del mundo, que impulsa millones de sitios, es un tesoro de datos potencialmente sensibles. Esto incluye información de clientes, credenciales de inicio de sesión, detalles financieros e incluso el contenido del propio sitio. Eso convierte a los sitios web de WordPress en un objetivo principal para los hackers. La encriptación, combinada con un hosting especializado de WordPress como Elementor Hosting, ofrece un escudo robusto para tu sitio.

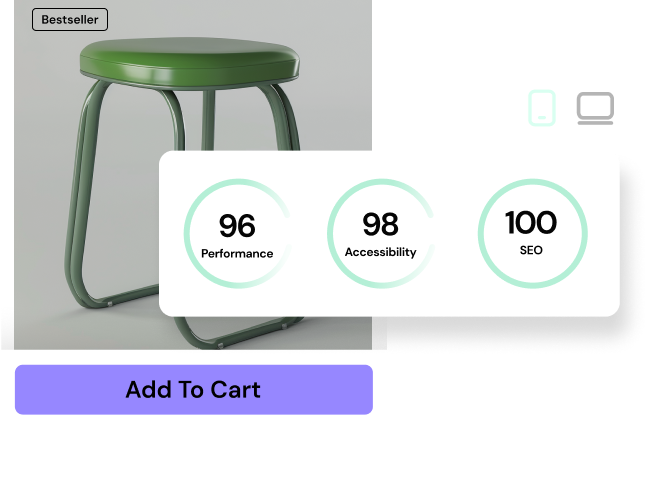

Con Elementor, no solo obtienes el poder de diseño visual para crear sitios web impresionantes y seguros fácilmente, sino que también te beneficias de un entorno de hosting específicamente optimizado para WordPress. Esto incluye tecnologías de encriptación de vanguardia, características de seguridad avanzadas y un rendimiento ultrarrápido, todo diseñado para proteger tus datos mientras aseguras una experiencia de usuario sin problemas.

En las siguientes secciones, profundizaremos en estos conceptos:

- Los fundamentos de cómo funciona la encriptación

- Diferentes tipos de encriptación utilizados en aplicaciones cotidianas

- Prácticas esenciales para proteger tus datos

- Cómo aprovechar Elementor y su plataforma de hosting para maximizar la seguridad de tu sitio web de WordPress.

Fundamentos de la encriptación

Texto plano vs. Texto cifrado

En el corazón de la encriptación yace un concepto simple: transformar información legible (conocida como texto plano) en un formato cifrado e ilegible (llamado texto cifrado). Piensa en el texto plano como tu mensaje original, un documento sensible o una contraseña. El proceso de encriptación toma este texto plano y aplica una fórmula matemática compleja (llamada cifrado) junto con una clave secreta. Este resultado cifrado es tu texto cifrado: puede parecer una cadena de letras, números y símbolos sin sentido.

Solo aquellos que posean la clave correcta pueden revertir el proceso, descifrando el texto cifrado de nuevo al texto plano original y legible. Sin la clave, el texto cifrado sigue siendo un rompecabezas manejable, protegiendo tus datos confidenciales de miradas indiscretas.

Algoritmos de encriptación

Los algoritmos de encriptación son la columna vertebral de todo el proceso. Son las recetas matemáticas que dictan cómo transformar tus datos y crear un cifrado fuerte. Hay dos categorías principales:

- Encriptación simétrica: Este tipo usa la misma clave secreta tanto para la encriptación como para la desencriptación. Imagina que tú y un amigo comparten una caja fuerte con una sola llave que ambos tienen. Ejemplos bien conocidos incluyen AES (Advanced Encryption Standard), DES (Data Encryption Standard) y Twofish.

- Encriptación asimétrica: Este método emplea un par de claves. Una clave, la clave pública, encripta los datos. La otra, la clave privada, es necesaria para desencriptarlos. Es como tener un buzón donde cualquiera puede dejar cartas (encriptadas con la clave pública), pero solo tú tienes la clave para abrirlo y leer el contenido (desencriptar con la clave privada). RSA y la criptografía de curva elíptica (ECC) son algoritmos asimétricos ampliamente utilizados.

Longitud de la clave: La columna vertebral de la fortaleza de la encriptación

La longitud de la clave, medida en bits, es crucial para la seguridad de la encriptación. Una clave más larga significa exponencialmente más combinaciones posibles, lo que dificulta que los atacantes descifren el código mediante fuerza bruta. Piensa en un candado de bicicleta: una combinación de 3 dígitos es más fácil de adivinar que un candado de 10 dígitos. Los estándares modernos de encriptación suelen usar claves que van desde 128 hasta 256 bits.

Hashing para la integridad de los datos

Mientras que la encriptación se trata de confidencialidad, el hashing se trata de asegurar que tus datos no han sido alterados. Una función de hashing toma una entrada de cualquier tamaño (una contraseña, un documento, incluso un programa de software completo) y produce una salida única de longitud fija llamada «hash» o «resumen». Piénsalo como una huella digital digital para tus datos.

Aquí es donde se pone interesante:

- Unidireccional: El hashing es una función unidireccional. Puedes calcular fácilmente un hash a partir de los datos originales, pero es prácticamente imposible revertir el proceso de vuelta a la entrada original.

- Sensible al cambio: Incluso el cambio más pequeño en los datos originales resultará en un valor de hash completamente diferente, lo que lo hace ideal para detectar alteraciones.

- Algoritmos de hashing comunes: Ejemplos populares incluyen la familia SHA (SHA-1, SHA-256, SHA-3) y MD5 (aunque MD5 ahora se considera vulnerable para algunos casos de uso debido al descubrimiento de colisiones).

Cómo funciona el hashing en el mundo real

- Almacenamiento de Contraseñas: Cuando creas una contraseña en un sitio web, los servicios responsables nunca deberían almacenar la contraseña en sí. En su lugar, la pasan por una función de hash (a menudo con técnicas adicionales como el salting, que se explicará más adelante) y almacenan el hash. Cuando inicias sesión, ellos hashean la contraseña que ingresas y la comparan con el hash almacenado, otorgándote acceso si coinciden.

- Verificación de la Integridad de Archivos: Muchas descargas de software ofrecen valores hash junto con los archivos. Puedes calcular el hash de tu archivo descargado y compararlo con el valor proporcionado. Una coincidencia confirma que el archivo no ha sido corrompido o alterado durante el tránsito.

- Verificaciones de Integridad de Datos: Las bases de datos y sistemas a veces usan hashing para asegurar que los datos permanezcan sin cambios.

Hashing y Elementor

Elementor toma la seguridad de las contraseñas en serio. Cuando creas una cuenta, Elementor no almacena tu contraseña en texto plano. Utiliza un algoritmo de hash fuerte junto con técnicas como el «salting» (agregar datos únicos a cada contraseña antes de hashearla) para hacer increíblemente difícil que los atacantes descifren las contraseñas, incluso si comprometen una base de datos.

Claves Criptográficas

Piensa en las claves criptográficas como el corazón de la encriptación. Dictan la forma específica en que el cifrado transforma tus datos, haciéndolos ilegibles sin la clave correcta. Vamos a desglosarlo:

- Claves Simétricas: Como recordarás, la encriptación simétrica utiliza la misma clave tanto para encriptar como para desencriptar datos. Esto significa que compartir esa clave de manera segura entre las partes autorizadas es crucial.

- Claves Asimétricas: Con la encriptación asimétrica, hay una clave pública (que cualquiera puede usar para encriptar datos) y la importantísima clave privada (conocida solo por el destinatario previsto para desencriptar). Proteger tu clave privada es fundamental para mantener la seguridad de todo el sistema.

- Intercambio de Claves: En escenarios donde necesitas usar encriptación simétrica, ¿cómo compartes de manera segura la clave secreta con la otra persona? Aquí es donde entran en juego los mecanismos de intercambio de claves. Métodos populares como el intercambio de claves Diffie-Hellman permiten a dos partes establecer una clave secreta compartida a través de un canal de comunicación inseguro.

Prácticas Seguras de Almacenamiento de Claves

Dado que las claves son el eje de la encriptación, protegerlas es absolutamente esencial. Aquí hay algunas mejores prácticas:

- Generación Fuerte de Claves: Usa claves aleatorias e impredecibles de la longitud adecuada. Evita patrones predecibles derivados de información personal.

- Módulos de Seguridad de Hardware (HSMs) son dispositivos especializados diseñados para generar, almacenar y gestionar claves de manera segura. Las empresas que manejan datos altamente sensibles a menudo usan HSMs.

- Gestores de Contraseñas: Para usuarios individuales, un gestor de contraseñas de buena reputación puede ayudar a generar y almacenar claves de encriptación fuertes.

- Acceso Limitado: Basado en el principio de privilegio mínimo, minimiza el número de personas con acceso a las claves de encriptación.

Claves en la Seguridad de Sitios Web

Los sitios web HTTPS, esenciales para una navegación segura, dependen de certificados digitales. Estos certificados contienen claves públicas utilizadas para establecer conexiones encriptadas entre tu navegador y el sitio web que estás visitando. Detrás de escena, los mecanismos de intercambio de claves ayudan a tu navegador y al sitio web a acordar una clave compartida para encriptar los datos que fluyen entre ellos.

Enfoque de Elementor en la Seguridad

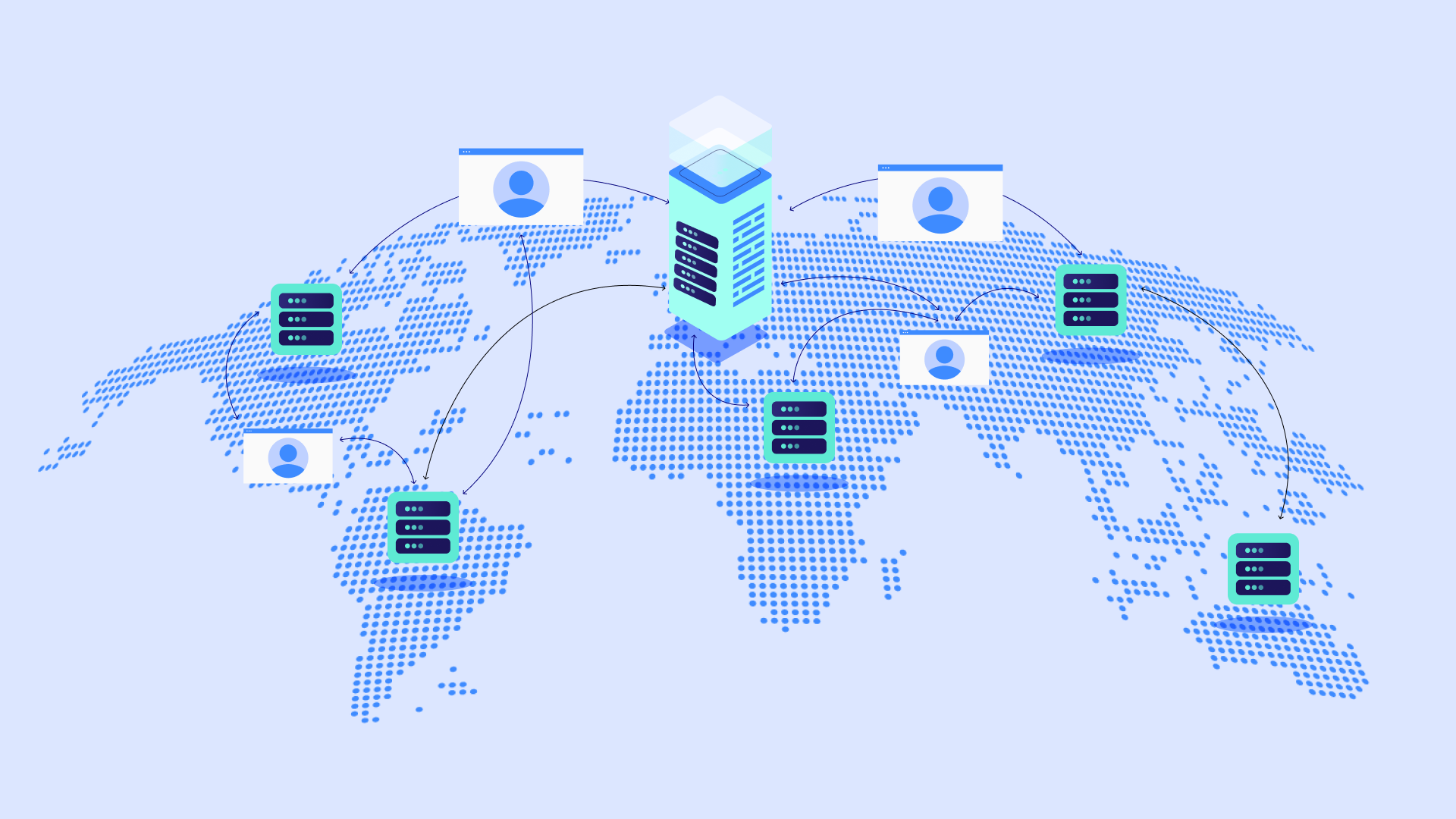

Elementor Hosting prioriza la seguridad de tu sitio web. Con una infraestructura construida sobre la Plataforma de Google Cloud y una asociación con Cloudflare, Elementor asegura prácticas de seguridad líderes en la industria para proteger los datos de tu sitio web. Esto incluye una gestión robusta de claves y medidas de seguridad alineadas con estándares internacionales.

Cómo Funciona la Encriptación: Una Mirada Más Profunda

Cifras Matemáticas

En su núcleo, los algoritmos de encriptación son fórmulas matemáticas intrincadas. Vamos a revisar brevemente algunos conceptos históricos para entender las bases de la encriptación moderna:

- Cifras de Sustitución: Estas cifras simples reemplazan letras en el texto plano con diferentes letras según una regla predefinida. Por ejemplo, el Cifrado César desplaza cada letra por un número fijo de lugares en el alfabeto.

- Cifras de Transposición: Aquí, el orden de las letras en el texto plano se reorganiza siguiendo un patrón específico.

Aunque estas cifras históricas eran vulnerables a ser descifradas, sentaron las bases para métodos mucho más complejos y seguros.

Cifras Modernas de Bloque y Flujo

Los algoritmos de encriptación modernos se dividen en dos categorías amplias:

- Cifras de Bloque: Operan en bloques de datos de tamaño fijo. Ejemplos populares, como el Estándar de Encriptación Avanzada (AES), procesan datos en bloques de 128 bits, aplicando transformaciones complejas múltiples veces (a menudo en «rondas»).

- Cifras de Flujo: Estas encriptan datos un bit o un byte a la vez, lo que las hace adecuadas para aplicaciones en tiempo real donde la velocidad es crítica. Sin embargo, pueden ser más susceptibles a ciertos tipos de ataques.

Aprovechando el Poder de los Modos de Operación

Las cifras de bloque por sí solas no son suficientes. Los modos de operación determinan cómo se aplican para manejar datos más grandes que un solo bloque:

- Encadenamiento de Bloques de Cifrado (CBC): La encriptación de cada bloque depende del anterior, lo que ayuda a propagar cambios a lo largo del texto cifrado.

- Modo Galois/Counter (GCM): Más rápido y más paralelizable que CBC, GCM también proporciona autenticación incorporada, ayudando a verificar la integridad de los datos.

Existen otros modos de operación, cada uno con sus fortalezas y debilidades. La elección a menudo depende de necesidades específicas de seguridad y requisitos de rendimiento.

El Proceso de Encriptación

1. Elegir el Algoritmo & Clave: El primer paso implica seleccionar un algoritmo de cifrado apropiado (por ejemplo, AES, RSA) y generar una clave correspondiente. La longitud de la clave será determinada por el algoritmo elegido y el nivel de seguridad deseado.

2. Preparar el Texto Plano: Tus datos—un mensaje de texto, un documento, un correo electrónico—son la entrada de texto plano en el proceso de cifrado. Dependiendo del algoritmo, puede dividirse en bloques.

3. La Magia de la Transformación: Aquí es donde entra el cifrado. El algoritmo, guiado por la clave, realiza una serie de operaciones matemáticas complejas sobre el texto plano. Esto incluye sustituciones, permutaciones, operaciones a nivel de bits y más. El algoritmo específico dicta los pasos exactos.

4. Salida: Texto Cifrado: Esta salida aparentemente aleatoria y desordenada es tu texto cifrado. No tiene ninguna semejanza con el mensaje original y es esencialmente ilegible sin la clave correcta.

Ejemplo Ilustrativo (¡Simplificado!)

Imagina un cifrado de sustitución muy simple que desplaza cada letra 3 posiciones en el alfabeto. Nuestro texto plano es «HELLO. Usando este cifrado:

- H se convierte en K

- E se convierte en H

- L se convierte en O (dos veces)

- O se convierte en R

Así, nuestro texto cifrado es «KHOOR.» Solo alguien que conozca el cifrado (desplazamiento de 3) y la clave secreta (el número 3) puede revertir el proceso para encontrar el mensaje original.

Visualizando el Cifrado

Si eres un aprendiz visual, muchos recursos en línea ofrecen simulaciones interactivas de algoritmos de cifrado. Esto puede ser inmensamente útil para entender cómo las transformaciones matemáticas desordenan tus datos.

El Proceso de Descifrado

El destinatario autorizado usa la clave correcta (y el mismo algoritmo) para desbloquear el texto cifrado:

- El algoritmo de descifrado esencialmente revierte los pasos realizados durante el cifrado usando la clave proporcionada.

- El resultado, si todo es correcto, es el mensaje de texto plano original y legible.

Protegiendo Tus Datos en el Mundo Digital

Entender estos pasos es vital porque puedes encontrarte en situaciones donde necesites cifrar o descifrar archivos o mensajes manualmente. Herramientas populares como GPG (GNU Privacy Guard) permiten este tipo de cifrado de archivos individuales.

Aplicaciones de Cifrado en el Mundo Real

SSL/TLS y HTTPS

Cuando ves un ícono de candado en la barra de direcciones de tu navegador y la dirección del sitio web comienza con «https://» ¡estás presenciando el cifrado en acción! Los sitios web seguros dependen de los protocolos SSL/TLS (TLS es el sucesor de SSL) para cifrar los datos que fluyen entre tu navegador y el servidor del sitio web. Vamos a desglosarlo:

- Protegiendo Interacciones Sensibles: Piensa en formularios en línea donde ingresas información personal, credenciales de inicio de sesión o datos de pago. El cifrado asegura que, incluso si un atacante intercepta este tráfico, no pueda descifrar el contenido.

- Certificados y Confianza: SSL/TLS usa una combinación de criptografía asimétrica y simétrica. Los certificados digitales emitidos por autoridades de confianza validan la identidad de un sitio web y proporcionan claves públicas para establecer una conexión segura.

- Elementor y HTTPS: Las instalaciones modernas de WordPress, por defecto, tienden a usar HTTPS. Elementor funciona sin problemas en este entorno seguro, y Elementor Hosting ofrece medidas de seguridad mejoradas como certificados SSL premium para reforzar la protección de tu sitio web.

Asegurando Formularios y Transacciones en Línea con Elementor

El robusto constructor de formularios de Elementor es una herramienta clave para recopilar datos en tu sitio web. Así es como el cifrado juega un papel:

- Formularios y HTTPS: Asegurarte de que tu sitio web use HTTPS es el primer paso para asegurar las presentaciones de formularios. Esto cifra los datos en tránsito entre el navegador del usuario y tu sitio web.

- Cifrado a Nivel de Campo (Con Precaución): Algunos complementos de terceros pueden cifrar campos individuales del formulario antes de que los datos lleguen a la base de datos de WordPress. Sin embargo, usa esta función selectivamente – puede afectar la funcionalidad de búsqueda dentro del sitio.

- Pasarelas de Pago: Al aceptar pagos en línea, considera integrar pasarelas de pago reputadas que prioricen la seguridad. Elementor admite opciones populares como Stripe y PayPal, que manejan datos financieros sensibles con estrictos estándares de cifrado.

Cifrando Datos del Sitio Web en Tránsito

Es importante recordar que el cifrado protege no solo las presentaciones de formularios, sino todos los datos enviados y recibidos de tu sitio web de WordPress mientras un usuario navega. Esto incluye intentos de inicio de sesión, imágenes, contenido de texto y más. Por eso es crucial hacer cumplir HTTPS en tu sitio.

Almacenamiento de Datos

Cifrado de Disco Completo

Cuando se trata de proteger los datos que residen en el disco duro de tu computadora o en los archivos de tu sitio web en un servidor, el cifrado de disco completo (FDE) es una potencia. Así es como funciona:

- Cifrado Transparente: El software o hardware FDE cifra todos los contenidos de un dispositivo de almacenamiento (disco duro, SSD, etc.). Para el usuario, es transparente – accedes a los archivos como de costumbre, con el cifrado y descifrado ocurriendo en segundo plano.

- Protección Contra Robo: Si tu laptop o incluso un servidor es robado, el FDE hace que los datos en el disco sean inaccesibles sin la clave de descifrado.

- Software vs. Hardware: El FDE puede implementarse en software (como BitLocker para Windows o FileVault para macOS) o a través de hardware dedicado en un disco o a nivel del sistema. El FDE basado en hardware a menudo ofrece mejor rendimiento y mayor resistencia a la manipulación.

Cifrado de Archivos y Carpetas

Para un enfoque más granular, puedes cifrar archivos o carpetas individuales:

- Herramientas & Utilidades: Muchos sistemas operativos tienen utilidades integradas para esto (por ejemplo, el Sistema de Archivos Cifrados de Windows). Además, el software de cifrado especializado proporciona características adicionales y flexibilidad.

- Almacenamiento en la Nube: Servicios como Boxcryptor o NordLocker pueden agregar una capa de cifrado sobre proveedores de almacenamiento en la nube como Dropbox o Google Drive para una mayor seguridad.

Cifrado de Base de Datos para Información Sensible dentro de WordPress

Tu base de datos de WordPress almacena una gran cantidad de información potencialmente sensible:

- Datos de Usuarios: Dependiendo de las características de tu sitio web, esto puede incluir detalles de clientes, formularios de contacto, información de cuentas, etc.

- Contenido: En algunos casos, deberías proteger el contenido de las publicaciones y páginas en sí mismas.

- Plugins para Cifrado Selectivo: Los plugins de WordPress pueden cifrar campos específicos de la base de datos. Este enfoque dirigido mantiene la capacidad de búsqueda para datos no sensibles mientras protege lo que más importa.

Alojamiento Elementor y Seguridad de Datos

El Alojamiento Elementor pone un fuerte énfasis en proteger los datos de tu sitio web. Su infraestructura cuenta con:

- Cifrado del Lado del Servidor: El cifrado en reposo puede ser una parte importante de la seguridad en capas, dependiendo de la naturaleza de los datos que se almacenan en tu sitio web.

- Medidas de Seguridad Robustas: Cortafuegos, protección contra malware y sistemas de detección de intrusiones trabajan en conjunto con el cifrado para salvaguardar los datos de tu sitio web.

Comunicación

Cifrado de Correo Electrónico

El correo electrónico, aunque es una herramienta increíblemente útil, no fue diseñado con la seguridad inherente en mente. El cifrado ofrece formas de mantener tu correspondencia por correo electrónico privada:

- PGP (Pretty Good Privacy): Popular para el cifrado de correo electrónico personal, PGP utiliza criptografía asimétrica. Los usuarios intercambian claves públicas para cifrar mensajes que solo la clave privada del destinatario previsto puede descifrar.

- S/MIME (Secure/Multipurpose Internet Mail Extensions): A menudo utilizado en entornos corporativos, S/MIME también se basa en la criptografía de clave pública y certificados digitales para el cifrado de correo electrónico y firmas digitales (para verificar la identidad del remitente).

Protocolos de Mensajería Segura

Las aplicaciones de mensajería instantánea y chat han revolucionado la forma en que nos comunicamos. Aquí es donde el cifrado hace una gran diferencia:

- Signal: Esta aplicación de código abierto emplea el robusto Protocolo Signal para el cifrado de extremo a extremo. Ni siquiera Signal puede acceder al contenido de tus mensajes. También ofrece llamadas de voz y video seguras.

- Otras Aplicaciones de Mensajería Cifrada: WhatsApp, Telegram (con chats secretos opcionales) y muchas otras ofrecen diversos niveles de cifrado para tus conversaciones.

Protegiendo Conversaciones en tu Sitio Web

Características como el chat en vivo en tu sitio web requieren cifrado ya que se puede intercambiar información potencialmente sensible entre tú y tus clientes. Al seleccionar plugins de chat en vivo, busca aquellos que prioricen el cifrado para proteger estas interacciones.

Compromiso de Elementor con la Seguridad en la Comunicación

Aunque no es su enfoque principal, Elementor está diseñado con las mejores prácticas de seguridad en mente. Si integras características de comunicación de terceros en tu sitio web construido con Elementor, asegúrate de investigar y elegir proveedores que prioricen el cifrado fuerte y las políticas de privacidad de datos.

Tecnologías Emergentes

Uso de la Criptografía y Hashing en Blockchain

Blockchain, la tecnología detrás de las criptomonedas, se basa en principios criptográficos fuertes:

- Hashing para Inmutabilidad: Cada bloque en una blockchain está vinculado al anterior usando su hash. Cualquier intento de manipular los datos en un bloque invalidaría el hash, rompiendo la cadena.

- Firmas Digitales: Las firmas criptográficas verifican las transacciones en las blockchains y ayudan a asegurar la autenticidad de los datos.

Cifrado Homomórfico

El cifrado homomórfico es un campo emergente fascinante que permite realizar cálculos directamente sobre datos cifrados. Esto podría desbloquear posibilidades como operaciones seguras en la nube sobre información sensible sin necesidad de descifrarla primero, mejorando aún más la privacidad de los datos.

Mejores Prácticas de Cifrado

Estándares de Cifrado Fuertes

- Adhiérete a Algoritmos Aprobados: Usa algoritmos bien evaluados y ampliamente recomendados como:

- AES (para cifrado simétrico)

- RSA o ECC (para cifrado asimétrico)

- SHA-256 o SHA-3 (para hashing)

- Evita los Obsoletos: Algoritmos como MD5, DES y versiones antiguas de SHA son conocidos por tener vulnerabilidades. Evítalos para aplicaciones críticas.

- Preparación para el Futuro: Mantente actualizado sobre los últimos desarrollos criptográficos, ya que nuevos ataques y avances pueden hacer que los algoritmos más antiguos sean menos seguros.

Gestión de Contraseñas

Las contraseñas son a menudo el eslabón más débil en los sistemas de cifrado. Vamos a reforzarlas:

- Gestores de Contraseñas: Estas herramientas te ayudan a generar y almacenar contraseñas fuertes y únicas para cada sitio web y servicio que usas.

- Características de Contraseñas Fuertes: Apunta a la longitud sobre la complejidad. La guía moderna enfatiza frases de contraseña más largas (piensa en oraciones aleatorias) sobre combinaciones de caracteres complicadas.

- Autenticación de Dos Factores (2FA): Donde esté disponible, agrega una capa extra de protección usando 2FA, que requiere un código temporal o autenticación biométrica además de tu contraseña.

- Salting y Hashing

Los sitios web y servicios responsables nunca almacenan tus contraseñas en texto plano. Deberían usar:

- Salting: Agregar datos aleatorios a tu contraseña antes de hacer hashing hace que sea más difícil para los atacantes descifrar contraseñas que los usuarios pueden haber reutilizado en otros sitios.

- Hashing con Iteraciones: Ralentizar el proceso de hashing con múltiples rondas hace que sea mucho más difícil que los ataques de fuerza bruta tengan éxito.

Seguridad de Contraseña de Elementor

Elementor toma en serio la seguridad de la cuenta. Tu contraseña de cuenta de Elementor está protegida con técnicas de hashing y salting, proporcionando una defensa robusta contra el descifrado de contraseñas.

Gestión Segura de Claves

- Generación de Claves: Utiliza generadores de números aleatorios seguros para la creación de claves. Evita patrones predecibles o claves derivadas de información fácilmente adivinable.

- Almacenamiento de Claves: Elige métodos de almacenamiento apropiados para la sensibilidad:

- Gestores de contraseñas para claves individuales

- Módulos de seguridad de hardware (HSM) para escenarios altamente sensibles

- Rotación de Claves: Cambiar periódicamente las claves reduce el impacto de que una sola clave sea comprometida.

- Controles de Acceso Estrictos: Limita el número de personas con acceso a las claves de cifrado, adhiriéndose al principio de privilegio mínimo.

Auditorías de Seguridad & Cumplimiento

- Pruebas de Vulnerabilidad: Realiza auditorías de seguridad rutinarias para identificar y corregir cualquier debilidad en tus implementaciones de cifrado.

- Cumplimiento: Dependiendo de tu industria, es posible que necesites adherirte a regulaciones como GDPR (Reglamento General de Protección de Datos) o CCPA (Ley de Privacidad del Consumidor de California). El cifrado a menudo juega un papel clave en el cumplimiento.

Cifrado para Propietarios de Sitios Web

Consideraciones de Alojamiento Web

Tu elección de proveedor de alojamiento web tiene un impacto profundo en el panorama de cifrado de tu sitio web:

Beneficios del Alojamiento de Elementor:

- Infraestructura Segura: El Alojamiento de Elementor aprovecha los servidores C2 de Google Cloud Platform y el CDN Enterprise de Cloudflare, reforzando tu seguridad con tecnologías robustas.

- Certificados SSL Premium: SSL/TLS es esencial para HTTPS, y el Alojamiento de Elementor incluye certificados SSL mejorados para tu sitio web.

- Optimización del Rendimiento: Las optimizaciones de velocidad, que están integradas en el Alojamiento de Elementor, pueden mejorar indirectamente la seguridad al reducir las ventanas de vulnerabilidad y mitigar ciertos tipos de ataques.

Cifrado del Lado del Servidor vs. Cifrado del Lado del Cliente:

- El cifrado del lado del servidor ocurre en el propio servidor web, protegiendo los datos en tránsito y en reposo. Tu proveedor de alojamiento juega un papel significativo en el cifrado del lado del servidor.

- El cifrado del lado del cliente ocurre dentro del navegador del usuario usando JavaScript. Esto es útil para agregar una capa adicional de protección para datos altamente sensibles.

Implementando Cifrado en WordPress

- Imponer HTTPS: Un primer paso no negociable. Utiliza las herramientas del panel de control de tu alojamiento o plugins de WordPress para redirigir todo el tráfico a la versión segura HTTPS de tu sitio web.

- Plugins de Cifrado (Usar con Cuidado): Los plugins pueden ofrecer características como cifrado a nivel de campo para formularios o entradas de base de datos. Sin embargo, elige estos plugins sabiamente ya que pueden impactar el rendimiento y tener otras implicaciones para la funcionalidad de tu sitio web (por ejemplo, afectando la búsqueda interna).

- Servicios de Terceros: Si utilizas pasarelas de pago externas, proveedores de formularios o herramientas de comunicación, prioriza aquellos proveedores que expliquen de manera transparente sus prácticas de cifrado y seguridad.

Protegiendo Datos de Usuarios con Formularios de Elementor

- HTTPS: Como siempre, los formularios enviados a través de HTTPS están automáticamente protegidos por cifrado de transporte, asegurando la privacidad de los datos en tránsito.

- Regulaciones de Privacidad: Si manejas datos personales, comprende regulaciones como GDPR, prestando especial atención a los requisitos de consentimiento y la necesidad de cifrado potencial.

- Características de Seguridad de Formularios de Elementor: Aunque no es su enfoque principal, los Formularios de Elementor incluyen elementos como honeypots y reCAPTCHAs para ayudar a mitigar el spam y los ataques de bots.

Protegiendo Contenido Sensible

- Enfoque de Seguridad de WordPress: Para una protección básica, siempre sigue las mejores prácticas de seguridad de WordPress (contraseñas fuertes, actualizaciones de software, plugins de buena reputación).

- Plugins de Membresía: Si es necesario restringir el acceso al contenido, selecciona plugins que enfatizan la seguridad en su diseño.

- Cifrado Selectivo: En casos especializados, los plugins de WordPress pueden permitirte cifrar publicaciones o páginas individuales para una mayor privacidad.

Manteniéndose Seguro

La Importancia de las Actualizaciones de WordPress y Elementor

Mantener WordPress, Elementor y cualquier plugin que uses actualizado es una de las formas más efectivas de asegurar tu sitio web. ¿Por qué?

- Corregir Vulnerabilidades: Las actualizaciones de seguridad a menudo abordan fallos de seguridad recién descubiertos. Rechazar las actualizaciones deja tu sitio expuesto a ataques conocidos.

- Mantener el Ritmo con Amenazas Evolutivas Los equipos de seguridad detrás de WordPress y Elementor trabajan constantemente para mejorar las implementaciones de cifrado y contrarrestar las amenazas en evolución.

Compromiso de Elementor con las Actualizaciones

Elementor mantiene un ciclo de lanzamientos regular con actualizaciones de características y parches de seguridad importantes. Al gestionar tu sitio, asegúrate de aplicar estas actualizaciones a medida que estén disponibles para mantener segura tu instalación de Elementor.

Herramientas de Seguridad para Sitios Web & Monitoreo

- Soluciones de Firewall: Los Firewalls de Aplicaciones Web (WAF) como los incluidos con el Alojamiento de Elementor ofrecen protección contra ataques web comunes como inyecciones SQL y cross-site scripting (XSS).

- Escaneo de Malware: Escanea regularmente los archivos de tu sitio web en busca de infecciones de malware. Muchos proveedores de alojamiento ofrecen herramientas de escaneo de malware, o puedes utilizar plugins de seguridad dedicados.

- Detección de Intrusiones: Monitorear tu sitio web en busca de acceso no autorizado o actividad sospechosa puede ayudarte a descubrir incidentes de seguridad temprano y responder rápidamente.

- Auditorías de Seguridad: Realiza auditorías de seguridad exhaustivas de tu sitio web periódicamente, especialmente si manejas datos sensibles. Contratar a expertos en seguridad profesional puede ser beneficioso para evaluaciones en profundidad.

Mejores Prácticas de Seguridad del Sitio Web

Reforcemos tu conocimiento de seguridad con prácticas clave para cualquier propietario de un sitio web de WordPress:

- Contraseñas Fuertes y Seguridad de la Cuenta: Exige contraseñas seguras en tu área de administración de WordPress, cuenta de hosting y en cualquier lugar relacionado con la infraestructura de tu sitio.

- Permisos de Usuario: Sigue el principio de menor privilegio. Otorga a los usuarios solo los permisos mínimos que necesitan para desempeñar sus funciones en tu sitio.

- Copias de Seguridad: Ten una solución de respaldo robusta con copias tanto en el sitio como fuera del sitio. Esto es tu salvavidas en caso de un compromiso serio de seguridad.

- Plugins y Temas Reputados: Antes de instalar plugins y temas, elige cuidadosamente, investigando su historial y antecedentes de seguridad.

- Monitoreo y Respuesta a Incidentes: Presta atención a los registros y alertas de seguridad, y ten un plan en marcha para cómo responderás a posibles brechas de seguridad.

El Futuro de la Encriptación

Desafíos de la Computación Cuántica

Uno de los disruptores potenciales más significativos para la encriptación tradicional es la computación cuántica. Las computadoras cuánticas aprovechan los principios de la mecánica cuántica para realizar cálculos que actualmente son intratables para las computadoras clásicas.

- La Amenaza a la Encriptación: Algunos algoritmos criptográficos que son seguros hoy podrían ser quebrantados por computadoras cuánticas suficientemente poderosas. Esto incluye la encriptación RSA ampliamente utilizada, poniendo en riesgo los datos sensibles a largo plazo.

El Desarrollo de la Criptografía Resistente a la Computación Cuántica

La buena noticia es que los criptógrafos ya están trabajando para contrarrestar esta amenaza:

- Nuevos Algoritmos: Los investigadores están desarrollando algoritmos de encriptación que se cree que son resistentes a los ataques incluso por computadoras cuánticas.

- Estandarización y Migración: Una tarea gradual pero crucial es estandarizar estos nuevos algoritmos y hacer la transición de los sistemas existentes para adoptarlos antes de que las computadoras cuánticas se conviertan en una amenaza práctica.

El Papel de los Gobiernos y las Organizaciones

Los gobiernos, los gigantes tecnológicos y los organismos de estándares están activamente involucrados en la carrera por la encriptación resistente a la computación cuántica:

- NIST: El Instituto Nacional de Estándares y Tecnología (NIST) está liderando un esfuerzo colaborativo para seleccionar y estandarizar nuevos algoritmos resistentes a la computación cuántica.

- Mantenerse Actualizado: Los propietarios de sitios web necesitan estar al tanto de estos desarrollos. Aunque la amenaza inmediata es pequeña, preparar los sitios web para la era cuántica puede implicar adoptar nuevos estándares de encriptación con el tiempo.

Direcciones Futuras Adicionales

Además de la computación cuántica, aquí hay algunas otras tendencias en el mundo de la encriptación:

- Avances Adicionales en la Encriptación Homomórfica: Si se pueden superar las limitaciones prácticas, la encriptación homomórfica tiene un inmenso potencial para mejorar la privacidad en la computación en la nube y otros escenarios.

- Mayor Enfoque en la Usabilidad: Hacer que la encriptación sea fácil y sin problemas para los usuarios finales es un objetivo constante para fomentar la adopción y disminuir las vulnerabilidades por errores humanos.

Conclusión

Puntos Clave

Como has visto, la encriptación juega un papel vital en la ciberseguridad, protegiendo todo, desde correos electrónicos personales hasta datos corporativos y gubernamentales sensibles. Aquí tienes un resumen de lo que hemos aprendido:

- Los Fundamentos: La encriptación transforma los datos en texto cifrado ilegible, descifrable solo con la clave correcta.

- Aplicaciones Abundantes: Asegurar sitios web, transacciones en línea, almacenamiento de datos, comunicación y mucho más.

- Siempre Avanzando: La encriptación debe seguir evolucionando para contrarrestar amenazas emergentes como la computación cuántica.

- La Seguridad es un Viaje: Las mejores prácticas, la vigilancia con las actualizaciones y el uso sabio de la encriptación son claves para una postura de seguridad proactiva.

Encriptación y Tu Sitio Web de WordPress

Al elegir un socio de hosting confiable como Elementor Hosting y seguir las estrategias descritas en esta guía, puedes mejorar significativamente la seguridad de tu sitio web de WordPress.

Creo que este artículo integral proporciona una base valiosa para cualquiera que busque entender la importancia de la encriptación y cómo utilizarla eficazmente en la era digital moderna.

¿Buscas contenido nuevo?

Al introducir tu email, aceptas recibir emails de Elementor, incluidos emails de marketing,

y acepta nuestros Términos y condiciones y nuestra Política de privacidad.