Table des matières

Dans le domaine de la sécurité numérique, le chiffrement se dresse comme un gardien redoutable de vos données personnelles, secrets d’affaires et informations sensibles circulant sur votre site web. C’est le processus de brouillage de tout, des e-mails et achats en ligne aux fichiers stockés sur votre ordinateur – les rendant illisibles pour quiconque ne possède pas la clé numérique secrète. Mais pourquoi est-ce important et comment cela fonctionne-t-il ?

Imaginez ceci : le chiffrement agit comme une boîte à verrouillage impénétrable pour vos données. Il garantit que même si quelqu’un intercepte vos messages, accède de manière non autorisée à vos fichiers ou viole votre site web, il ne pourra pas comprendre le fouillis qu’il trouve. C’est crucial à une époque où les cyberattaques sont une menace constante.

Que vous soyez un individu concerné, un propriétaire d’entreprise protégeant les données des clients ou un propriétaire de site web sauvegardant les informations des utilisateurs, comprendre le chiffrement est primordial. Considérez-le comme la pierre angulaire de votre stratégie de défense numérique.

L’importance du chiffrement pour les sites WordPress

WordPress, le constructeur de sites web le plus populaire au monde – alimentant des millions de sites – est une mine d’or de données potentiellement sensibles. Cela inclut les informations des clients, les identifiants de connexion, les détails financiers et même le contenu du site lui-même. Cela fait des sites WordPress une cible de choix pour les hackers. Le chiffrement, combiné à un hébergement WordPress spécialisé comme Elementor Hosting, offre un bouclier robuste pour votre site.

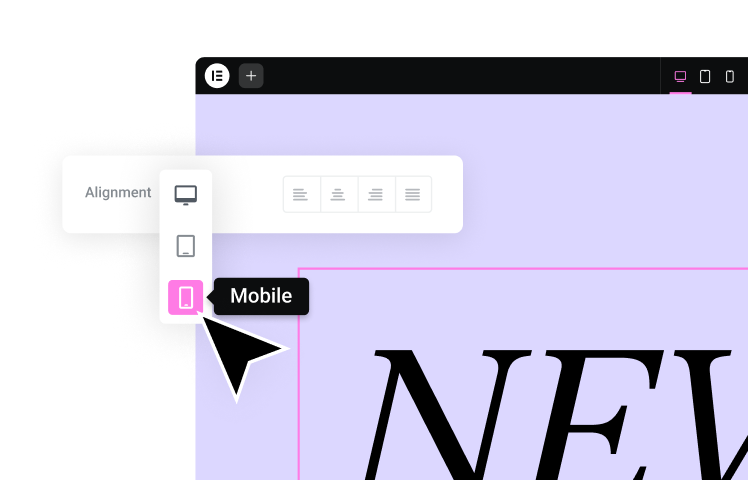

Avec Elementor, vous obtenez non seulement la puissance de conception visuelle pour créer des sites web époustouflants et sécurisés facilement, mais vous bénéficiez également d’un environnement d’hébergement spécifiquement optimisé pour WordPress. Cela inclut des technologies de chiffrement de pointe, des fonctionnalités de sécurité avancées et des performances ultra-rapides – toutes conçues pour protéger vos données tout en garantissant une expérience utilisateur fluide.

Dans les sections suivantes, nous approfondirons ces concepts :

- Les bases du fonctionnement du chiffrement

- Différents types de chiffrement utilisés dans les applications quotidiennes

- Les meilleures pratiques essentielles pour protéger vos données

- Comment tirer parti d’Elementor et de sa plateforme d’hébergement pour maximiser la sécurité de votre site WordPress.

Les fondamentaux du chiffrement

Texte en clair vs. Texte chiffré

Au cœur du chiffrement se trouve un concept simple : transformer des informations lisibles (appelées texte en clair) en un format brouillé et illisible (appelé texte chiffré). Pensez au texte en clair comme à votre message original, un document sensible ou un mot de passe. Le processus de chiffrement prend ce texte en clair et applique une formule mathématique complexe (appelée chiffre) ainsi qu’une clé secrète. Ce résultat brouillé est votre texte chiffré – il peut ressembler à une chaîne de lettres, de chiffres et de symboles sans signification.

Seuls ceux en possession de la clé correcte peuvent inverser le processus, déchiffrant le texte chiffré pour le rendre à nouveau lisible par l’homme. Sans la clé, le texte chiffré reste un puzzle gérable, protégeant vos données confidentielles des regards indiscrets.

Algorithmes de chiffrement

Les algorithmes de chiffrement sont l’épine dorsale de tout le processus. Ce sont les recettes mathématiques qui dictent comment transformer vos données et créer un chiffre fort. Il existe deux grandes catégories :

- Chiffrement symétrique : Ce type utilise la même clé secrète pour le chiffrement et le déchiffrement. Imaginez que vous et un ami partagez une boîte à verrouillage avec une seule clé que vous avez tous les deux. Des exemples bien connus incluent AES (Advanced Encryption Standard), DES (Data Encryption Standard) et Twofish.

- Chiffrement asymétrique : Cette méthode utilise une paire de clés. Une clé, la clé publique, chiffre les données. L’autre, la clé privée, est nécessaire pour les déchiffrer. C’est comme avoir une boîte aux lettres où tout le monde peut déposer des lettres (chiffrées avec la clé publique), mais seul vous avez la clé pour l’ouvrir et lire le contenu (déchiffrer avec la clé privée). RSA et la cryptographie à courbe elliptique (ECC) sont des algorithmes asymétriques largement utilisés.

Longueur de clé : L’épine dorsale de la force du chiffrement

La longueur de la clé, mesurée en bits, est cruciale pour la sécurité du chiffrement. Une clé plus longue signifie exponentiellement plus de combinaisons possibles, rendant plus difficile pour les attaquants de casser le code par force brute. Pensez à un cadenas de vélo : une combinaison à 3 chiffres est plus facile à deviner qu’un cadenas à 10 chiffres. Les normes de chiffrement modernes utilisent généralement des clés allant de 128 à 256 bits.

Hachage pour l’intégrité des données

Alors que le chiffrement concerne la confidentialité, le hachage concerne la garantie que vos données n’ont pas été altérées. Une fonction de hachage prend une entrée de n’importe quelle taille (un mot de passe, un document, voire un programme entier) et produit une sortie unique de longueur fixe appelée « hash » ou « digest ». Pensez-y comme une empreinte digitale numérique pour vos données.

Voici où cela devient intéressant :

- À sens unique : Le hachage est une fonction à sens unique. Vous pouvez facilement calculer un hash à partir des données originales, mais il est pratiquement impossible d’inverser le processus pour revenir à l’entrée originale.

- Sensible aux changements : Même le plus petit changement dans les données originales entraînera une valeur de hash complètement différente, ce qui le rend idéal pour détecter les altérations.

- Algorithmes de hachage courants : Des exemples populaires incluent la famille SHA (SHA-1, SHA-256, SHA-3) et MD5 (bien que MD5 soit maintenant considéré comme vulnérable pour certains cas d’utilisation en raison de la découverte de collisions).

Comment le hachage fonctionne dans le monde réel

- Stockage des mots de passe : Lorsque vous créez un mot de passe sur un site web, les services responsables ne devraient jamais stocker le mot de passe lui-même. Au lieu de cela, ils le passent par une fonction de hachage (souvent avec des techniques supplémentaires comme le salage, expliqué plus tard) et stockent le hachage. Lorsque vous vous connectez, ils hachent le mot de passe que vous entrez et le comparent avec le hachage stocké, vous accordant l’accès s’ils correspondent.

- Vérification de l’intégrité des fichiers : De nombreux téléchargements de logiciels offrent des valeurs de hachage en plus des fichiers. Vous pouvez calculer le hachage de votre fichier téléchargé et le comparer à la valeur fournie. Une correspondance confirme que le fichier n’a pas été corrompu ou altéré pendant le transit.

- Vérifications de l’intégrité des données : Les bases de données et les systèmes utilisent parfois le hachage pour s’assurer que les données restent inchangées.

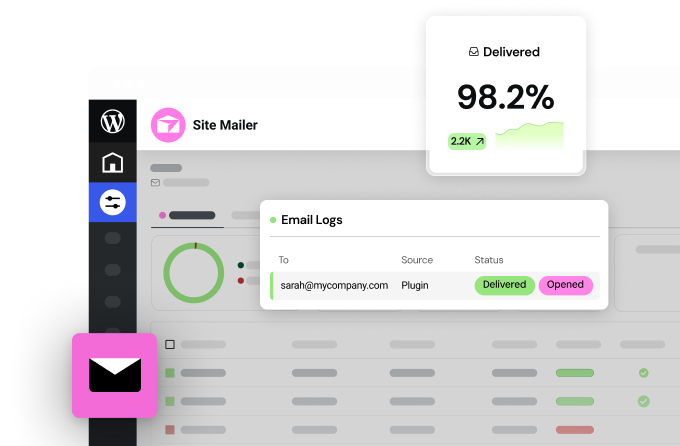

Hachage et Elementor

Elementor prend la sécurité des mots de passe au sérieux. Lorsque vous créez un compte, Elementor ne stocke pas votre mot de passe en clair. Il utilise un algorithme de hachage puissant ainsi que des techniques comme le « salage » (ajout de données uniques à chaque mot de passe avant le hachage) pour rendre extrêmement difficile pour les attaquants de déchiffrer les mots de passe, même s’ils parvenaient à compromettre une base de données.

Clés cryptographiques

Considérez les clés cryptographiques comme le cœur du chiffrement. Elles dictent la manière spécifique dont le chiffre transforme vos données, les rendant illisibles sans la clé correcte. Décomposons cela :

- Clés symétriques : Comme vous vous en souvenez, le chiffrement symétrique utilise la même clé pour chiffrer et déchiffrer les données. Cela signifie que partager cette clé de manière sécurisée entre les parties autorisées est crucial.

- Clés asymétriques : Avec le chiffrement asymétrique, il y a la clé publique (que tout le monde peut utiliser pour chiffrer les données) et la clé privée essentielle (connue uniquement du destinataire prévu pour le déchiffrement). Protéger votre clé privée est primordial pour maintenir la sécurité de tout le système.

- Échange de clés : Dans les scénarios où vous devez utiliser le chiffrement symétrique, comment partagez-vous en toute sécurité la clé secrète avec l’autre personne ? C’est là que les mécanismes d’échange de clés entrent en jeu. Des méthodes populaires comme l’échange de clés Diffie-Hellman permettent à deux parties d’établir une clé secrète partagée sur un canal de communication non sécurisé.

Pratiques de stockage sécurisé des clés

Étant donné que les clés sont la pierre angulaire du chiffrement, les protéger est absolument essentiel. Voici quelques meilleures pratiques :

- Génération de clés fortes : Utilisez des clés aléatoires et imprévisibles de la longueur appropriée. Évitez les motifs prévisibles dérivés d’informations personnelles.

- Modules de sécurité matériels (HSM) sont des dispositifs spécialisés conçus pour générer, stocker et gérer les clés en toute sécurité. Les entreprises qui traitent des données hautement sensibles utilisent souvent des HSM.

- Gestionnaires de mots de passe : Pour les utilisateurs individuels, un gestionnaire de mots de passe réputé peut aider à générer et stocker des clés de chiffrement fortes.

- Accès limité : Basé sur le principe du moindre privilège, minimisez le nombre de personnes ayant accès aux clés de chiffrement.

Clés dans la sécurité des sites web

Les sites web HTTPS, essentiels pour une navigation sécurisée, reposent sur des certificats numériques. Ces certificats contiennent des clés publiques utilisées pour établir des connexions chiffrées entre votre navigateur et le site web que vous visitez. En coulisses, les mécanismes d’échange de clés aident votre navigateur et le site web à convenir d’une clé partagée pour chiffrer les données échangées entre eux.

L’accent mis par Elementor sur la sécurité

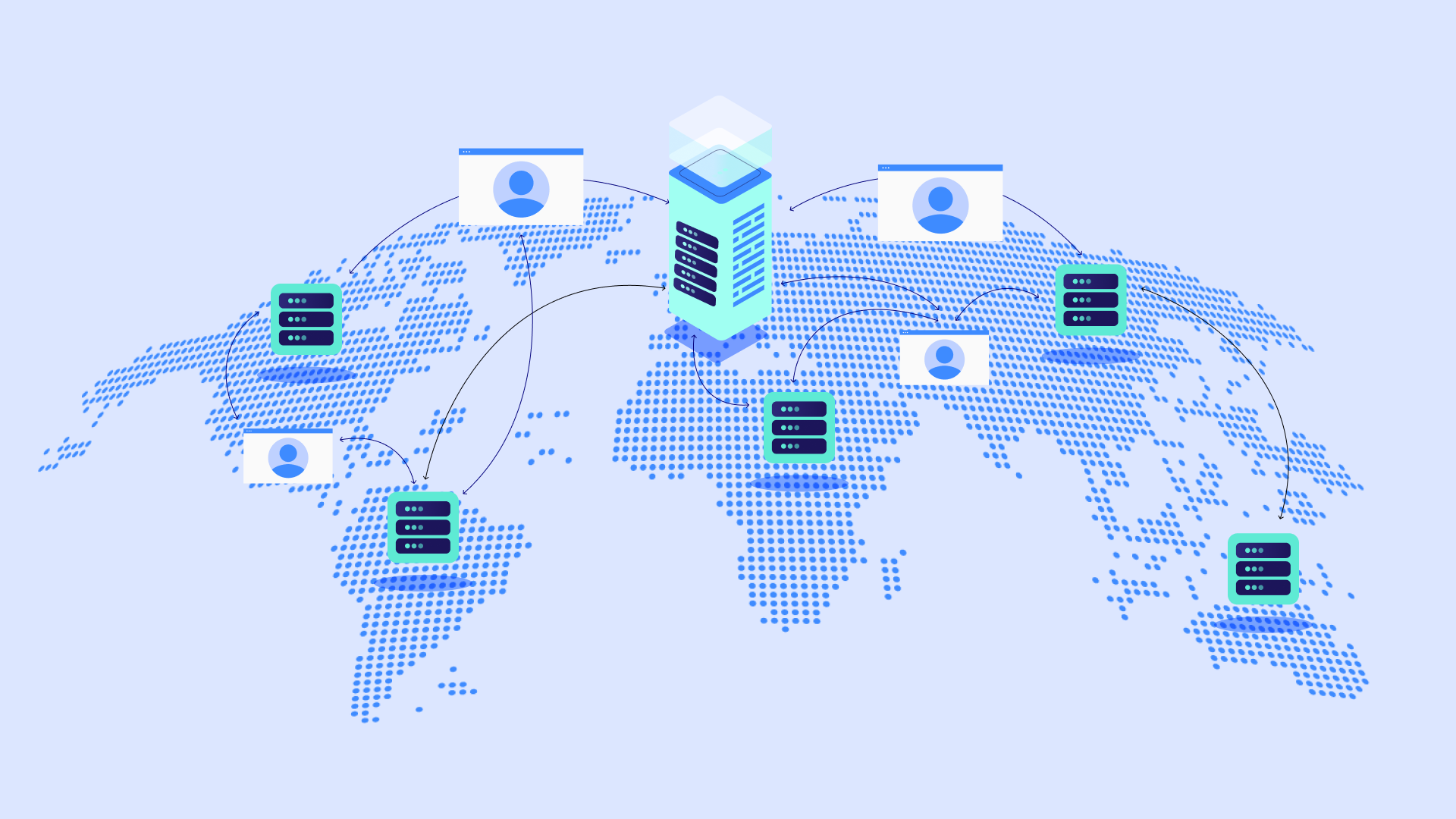

Elementor Hosting priorise la sécurité de votre site web. Avec une infrastructure construite sur la plateforme Google Cloud et un partenariat avec Cloudflare, Elementor garantit des pratiques de sécurité de pointe pour protéger les données de votre site web. Cela inclut une gestion robuste des clés et des mesures de sécurité alignées sur les normes internationales.

Comment fonctionne le chiffrement : un examen approfondi

Chiffres mathématiques

À leur base, les algorithmes de chiffrement sont des formules mathématiques complexes. Revisitons brièvement certains concepts historiques pour comprendre les fondements du chiffrement moderne :

- Chiffres de substitution : Ces chiffres simples remplacent les lettres du texte en clair par des lettres différentes selon une règle prédéfinie. Par exemple, le chiffre de César décale chaque lettre d’un nombre fixe de places dans l’alphabet.

- Chiffres de transposition : Ici, l’ordre des lettres dans le texte en clair est réarrangé selon un motif spécifique.

Bien que ces chiffres historiques soient vulnérables au craquage, ils ont jeté les bases de méthodes beaucoup plus complexes et sécurisées.

Chiffres modernes par bloc et par flux

Les algorithmes de chiffrement modernes se divisent généralement en deux catégories :

- Chiffres par bloc : Ils opèrent sur des blocs de données de taille fixe. Des exemples populaires, comme la norme de chiffrement avancée (AES), traitent les données en blocs de 128 bits, appliquant des transformations complexes plusieurs fois (souvent en « tours »).

- Chiffres par flux : Ceux-ci chiffrent les données un bit ou un octet à la fois, les rendant adaptés aux applications en temps réel où la vitesse est cruciale. Cependant, ils peuvent être plus susceptibles à certains types d’attaques.

Exploiter la puissance des modes de fonctionnement

Les chiffres par bloc seuls ne suffisent pas. Les modes de fonctionnement déterminent comment ils sont appliqués pour traiter des données plus grandes qu’un seul bloc :

- Chiffrement par bloc en chaîne (CBC) : Le chiffrement de chaque bloc dépend du précédent, ce qui aide à propager les changements dans tout le texte chiffré.

- Mode Galois/Counter (GCM) : Plus rapide et plus parallélisable que le CBC, le GCM fournit également une authentification intégrée, aidant à vérifier l’intégrité des données.

D’autres modes de fonctionnement existent, chacun avec ses forces et ses faiblesses. Le choix dépend souvent des besoins spécifiques en matière de sécurité et des exigences de performance.

Le processus de chiffrement

1. Choisir l’algorithme & la clé: La première étape consiste à sélectionner un algorithme de chiffrement approprié (par exemple, AES, RSA) et à générer une clé correspondante. La longueur de la clé sera déterminée par l’algorithme choisi et le niveau de sécurité souhaité.

2. Préparer le texte en clair: Vos données—un message texte, un document, un email—sont l’entrée en texte clair dans le processus de chiffrement. Selon l’algorithme, elles peuvent être divisées en blocs.

3. La magie de la transformation: C’est ici que le chiffre intervient. L’algorithme, guidé par la clé, effectue une série d’opérations mathématiques complexes sur le texte en clair. Cela inclut des substitutions, des permutations, des opérations bit à bit, et plus encore. L’algorithme spécifique dicte les étapes exactes.

4. Sortie: Texte chiffré: Cette sortie apparemment aléatoire et brouillée est votre texte chiffré. Elle ne ressemble en rien au message original et est essentiellement illisible sans la clé correcte.

Exemple illustratif (simplifié!)

Imaginez un chiffre de substitution très simple qui décale chaque lettre de 3 positions dans l’alphabet. Notre texte en clair est « HELLO. En utilisant ce chiffre:

- H devient K

- E devient H

- L devient O (deux fois)

- O devient R

Ainsi, notre texte chiffré est « KHOOR. » Seule une personne connaissant le chiffre (décalage de 3) et la clé secrète (le nombre 3) peut inverser le processus pour retrouver le message original.

Visualiser le chiffrement

Si vous êtes un apprenant visuel, de nombreuses ressources en ligne offrent des simulations interactives des algorithmes de chiffrement. Cela peut être extrêmement utile pour comprendre comment les transformations mathématiques brouillent vos données.

Le processus de déchiffrement

Le destinataire autorisé utilise la clé correcte (et le même algorithme) pour déverrouiller le texte chiffré:

- L’algorithme de déchiffrement inverse essentiellement les étapes effectuées lors du chiffrement en utilisant la clé fournie.

- Le résultat, si tout est correct, est le message en texte clair original et lisible.

Protéger vos données dans le monde numérique

Comprendre ces étapes est vital car vous pouvez rencontrer des situations où vous devez chiffrer ou déchiffrer des fichiers ou des messages manuellement. Des outils populaires comme GPG (GNU Privacy Guard) permettent ce type de chiffrement de fichiers individuels.

Applications du chiffrement dans le monde réel

SSL/TLS et HTTPS

Lorsque vous voyez une icône de cadenas dans la barre d’adresse de votre navigateur et que l’adresse du site commence par « https:// », vous êtes témoin du chiffrement en action! Les sites web sécurisés s’appuient sur les protocoles SSL/TLS (TLS est le successeur de SSL) pour chiffrer les données circulant entre votre navigateur et le serveur du site web. Décomposons cela:

- Protéger les interactions sensibles: Pensez aux formulaires en ligne où vous entrez des informations personnelles, des identifiants de connexion ou des données de paiement. Le chiffrement garantit que même si un attaquant intercepte ce trafic, il ne peut pas déchiffrer le contenu.

- Certificats et confiance: SSL/TLS utilise une combinaison de cryptographie asymétrique et symétrique. Les certificats numériques émis par des autorités de confiance valident l’identité d’un site web et fournissent des clés publiques pour établir une connexion sécurisée.

- Elementor et HTTPS: Les installations modernes de WordPress utilisent par défaut HTTPS. Elementor fonctionne parfaitement dans cet environnement sécurisé, et Elementor Hosting offre des mesures de sécurité améliorées comme des certificats SSL premium pour renforcer la protection de votre site web.

Sécuriser les formulaires en ligne et les transactions avec Elementor

Le constructeur de formulaires robuste d’Elementor est un outil clé pour collecter des données sur votre site web. Voici comment le chiffrement joue un rôle:

- Formulaires et HTTPS: S’assurer que votre site web utilise HTTPS est la première étape pour sécuriser les soumissions de formulaires. Cela chiffre les données en transit entre le navigateur de l’utilisateur et votre site web.

- Chiffrement au niveau des champs (avec prudence): Certains plugins tiers peuvent chiffrer des champs de formulaire individuels avant même que les données n’atteignent la base de données WordPress. Cependant, utilisez cette fonctionnalité avec parcimonie – elle peut affecter la fonctionnalité de recherche au sein du site.

- Passerelles de paiement: Lors de l’acceptation de paiements en ligne, envisagez d’intégrer des passerelles de paiement réputées qui privilégient la sécurité. Elementor prend en charge des options populaires comme Stripe et PayPal, qui traitent les données financières sensibles avec des normes de chiffrement strictes.

Chiffrer les données du site web en transit

Il est important de se rappeler que le chiffrement protège non seulement les soumissions de formulaires mais aussi toutes les données envoyées et reçues de votre site WordPress pendant qu’un utilisateur navigue. Cela inclut les tentatives de connexion, les images, le contenu textuel, et plus encore. C’est pourquoi il est crucial d’appliquer HTTPS sur votre site.

Stockage des données

Chiffrement complet du disque

Lorsqu’il s’agit de protéger les données résidant sur le disque dur de votre ordinateur ou les fichiers de votre site web sur un serveur, le chiffrement complet du disque (FDE) est une solution puissante. Voici comment cela fonctionne:

- Chiffrement transparent: Les logiciels ou matériels de FDE chiffrent tous les contenus d’un périphérique de stockage (disque dur, SSD, etc.). Pour l’utilisateur, c’est transparent – vous accédez aux fichiers comme d’habitude, avec le chiffrement et le déchiffrement se produisant en arrière-plan.

- Protection contre le vol: Si votre ordinateur portable ou même un serveur est volé, le FDE rend les données sur le disque inaccessibles sans la clé de déchiffrement.

- Logiciel vs matériel: Le FDE peut être implémenté dans un logiciel (comme BitLocker pour Windows ou FileVault pour macOS) ou via un matériel dédié sur un disque ou au niveau du système. Le FDE basé sur le matériel offre souvent de meilleures performances et une résistance accrue aux altérations.

Chiffrement de fichiers et de dossiers

Pour une approche plus granulaire, vous pouvez chiffrer des fichiers ou des dossiers individuels:

- Outils & Utilitaires : De nombreux systèmes d’exploitation disposent d’utilitaires intégrés pour cela (par exemple, le système de fichiers chiffrés de Windows). De plus, des logiciels de chiffrement de fichiers spécialisés offrent des fonctionnalités et une flexibilité supplémentaires.

- Cloud Storage : Des services comme Boxcryptor ou NordLocker peuvent ajouter une couche de chiffrement par-dessus les fournisseurs de stockage cloud comme Dropbox ou Google Drive pour une sécurité renforcée.

Chiffrement de la base de données pour les informations sensibles dans WordPress

Votre base de données WordPress stocke une mine d’informations potentiellement sensibles :

- Données Utilisateur : Selon les fonctionnalités de votre site web, cela peut inclure des détails clients, des formulaires de contact, des informations de compte, etc.

- Contenu : Dans certains cas, vous devez protéger le contenu des articles et des pages eux-mêmes.

- Plugins pour le chiffrement sélectif : Les plugins WordPress peuvent chiffrer des champs spécifiques de la base de données. Cette approche ciblée maintient la recherche pour les données non sensibles tout en protégeant ce qui compte le plus.

Hébergement Elementor et sécurité des données

L’hébergement Elementor met fortement l’accent sur la protection des données de votre site web. Son infrastructure comprend :

- Chiffrement côté serveur : Le chiffrement au repos peut être une partie importante de la sécurité en couches, selon la nature des données stockées sur votre site web.

- Mesures de sécurité robustes : Les pare-feu, la protection contre les malwares et les systèmes de détection d’intrusion fonctionnent tous en conjonction avec le chiffrement pour protéger les données de votre site web.

Communication

Chiffrement des emails

L’email, bien qu’un outil incroyablement utile, n’a pas été conçu avec une sécurité inhérente. Le chiffrement offre des moyens de garder vos email privés :

- PGP (Pretty Good Privacy) : Populaire pour le chiffrement des email personnels, PGP utilise la cryptographie asymétrique. Les utilisateurs échangent des clés publiques pour chiffrer les messages que seule la clé privée du destinataire prévu peut déchiffrer.

- S/MIME (Secure/Multipurpose Internet Mail Extensions) : Souvent utilisé dans les environnements d’entreprise, S/MIME repose également sur la cryptographie à clé publique et les certificats numériques pour le chiffrement des email et les signatures numériques (pour vérifier l’identité de l’expéditeur).

Protocoles de messagerie sécurisée

Les applications de messagerie instantanée et de chat ont révolutionné notre façon de communiquer. Voici où le chiffrement fait une grande différence :

- Signal : Cette application open-source utilise le protocole robuste Signal pour le chiffrement de bout en bout. Même Signal ne peut pas accéder au contenu de vos messages. Elle offre également des appels vocaux et vidéo sécurisés.

- Autres applications de messagerie chiffrée : WhatsApp, Telegram (avec des chats secrets optionnels), et bien d’autres offrent des niveaux variés de chiffrement pour vos conversations.

Protéger les conversations sur votre site web

Les fonctionnalités comme le chat en direct sur votre site web nécessitent un chiffrement car des informations potentiellement sensibles peuvent être échangées entre vous et vos clients. Lors du choix de plugins de chat en direct, recherchez ceux qui privilégient le chiffrement pour protéger ces interactions.

L’engagement d’Elementor pour la sécurité des communications

Bien que ce ne soit pas son objectif principal, Elementor est conçu avec les meilleures pratiques de sécurité à l’esprit. Si vous intégrez des fonctionnalités de communication tierces dans votre site web construit avec Elementor, assurez-vous de rechercher et de choisir des fournisseurs qui privilégient un chiffrement fort et des politiques de confidentialité des données.

Technologies émergentes

Utilisation de la cryptographie et du hachage par la blockchain

La blockchain, la technologie derrière les cryptomonnaies, repose fortement sur des principes cryptographiques solides :

- Hachage pour l’immutabilité : Chaque bloc dans une blockchain est lié au précédent en utilisant son hachage. Toute tentative de falsification des données dans un bloc invaliderait le hachage, rompant ainsi la chaîne.

- Signatures numériques : Les signatures cryptographiques vérifient les transactions sur les blockchains et aident à garantir l’authenticité des données.

Chiffrement homomorphe

Le chiffrement homomorphe est un domaine émergent fascinant qui permet d’effectuer des calculs directement sur des données chiffrées. Cela pourrait ouvrir des possibilités comme des opérations sécurisées basées sur le cloud sur des informations sensibles sans avoir besoin de les déchiffrer d’abord, améliorant ainsi la confidentialité des données.

Meilleures pratiques de chiffrement

Normes de chiffrement robustes

- Respecter les algorithmes approuvés : Utilisez des algorithmes bien testés et largement recommandés comme :

- AES (pour le chiffrement symétrique)

- RSA ou ECC (pour le chiffrement asymétrique)

- SHA-256 ou SHA-3 (pour le hachage)

- Éviter les obsolètes : Les algorithmes comme MD5, DES et les versions plus anciennes de SHA sont connus pour avoir des vulnérabilités. Évitez-les pour les applications critiques.

- Préparation pour l’avenir : Restez informé des derniers développements cryptographiques, car de nouvelles attaques et avancées peuvent rendre les anciens algorithmes moins sécurisés.

Gestion des mots de passe

Les mots de passe sont souvent le maillon le plus faible des systèmes de chiffrement. Renforçons-les :

- Gestionnaires de mots de passe : Ces outils vous aident à générer et stocker des mots de passe forts et uniques pour chaque site web et service que vous utilisez.

- Caractéristiques des mots de passe forts : Privilégiez la longueur à la complexité. Les conseils modernes mettent l’accent sur des phrases de passe plus longues (pensez à des phrases aléatoires) plutôt que sur des combinaisons de caractères compliquées.

- Authentification à deux facteurs (2FA) : Lorsque cela est possible, ajoutez une couche de protection supplémentaire en utilisant la 2FA, qui nécessite un code temporaire ou une authentification biométrique en plus de votre mot de passe.

- Salage et hachage

Les sites web et services responsables ne stockent jamais vos mots de passe en clair. Ils doivent utiliser :

- Salage : Ajouter des données aléatoires à votre mot de passe avant le hachage rend plus difficile pour les attaquants de casser les mots de passe que les utilisateurs peuvent avoir réutilisés sur d’autres sites.

- Hachage avec itérations : Ralentir le processus de hachage avec plusieurs tours rend beaucoup plus difficile la réussite des attaques par force brute.

Sécurité des mots de passe Elementor

Elementor prend la sécurité des comptes au sérieux. Votre mot de passe de compte Elementor est protégé par des techniques de hachage et de salage, offrant une défense robuste contre le craquage de mots de passe.

Gestion sécurisée des clés

- Génération de clés : Utilisez des générateurs de nombres aléatoires sécurisés pour la création de clés. Évitez les schémas prévisibles ou les clés dérivées d’informations facilement devinables.

- Stockage des clés : Choisissez des méthodes de stockage appropriées à la sensibilité :

- Gestionnaires de mots de passe pour les clés individuelles

- Modules de sécurité matériels (HSM) pour les scénarios hautement sensibles

- Rotation des clés : Changer périodiquement les clés réduit l’impact de la compromission d’une seule clé.

- Contrôles d’accès stricts : Limitez le nombre de personnes ayant accès aux clés de chiffrement, en adhérant au principe du moindre privilège.

Audits de sécurité et conformité

- Tests de vulnérabilité : Engagez-vous dans des audits de sécurité réguliers pour identifier et corriger toute faiblesse dans vos implémentations de chiffrement.

- Conformité : Selon votre secteur d’activité, vous devrez peut-être respecter des réglementations comme le RGPD (Règlement général sur la protection des données) ou le CCPA (California Consumer Privacy Act). Le chiffrement joue souvent un rôle clé dans la conformité.

Chiffrement pour les propriétaires de sites Web

Considérations sur l’hébergement Web

Votre choix de fournisseur d’hébergement Web a un impact profond sur le paysage de chiffrement de votre site Web :

Avantages de l’hébergement Elementor :

- Infrastructure sécurisée : L’hébergement Elementor exploite les serveurs C2 de Google Cloud Platform et le CDN Enterprise de Cloudflare, renforçant votre sécurité avec des technologies robustes.

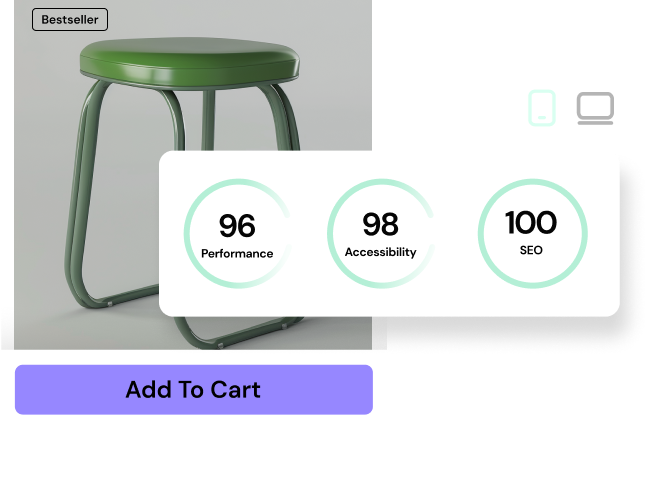

- Certificats SSL Premium : SSL/TLS est essentiel pour HTTPS, et l’hébergement Elementor inclut des certificats SSL améliorés pour votre site Web.

- Optimisation des performances : Les optimisations de vitesse, intégrées à l’hébergement Elementor, peuvent indirectement améliorer la sécurité en réduisant les fenêtres de vulnérabilité et en atténuant certains types d’attaques.

Chiffrement côté serveur vs côté client :

- Le chiffrement côté serveur se produit sur le serveur Web lui-même, protégeant les données en transit et au repos. Votre fournisseur d’hébergement joue un rôle significatif dans le chiffrement côté serveur.

- Le chiffrement côté client se produit dans le navigateur de l’utilisateur à l’aide de JavaScript. Cela est utile pour ajouter une couche de protection supplémentaire pour les données hautement sensibles.

Implémentation du chiffrement dans WordPress

- Application de HTTPS : Une première étape non négociable. Utilisez les outils de votre panneau de contrôle d’hébergement ou des plugins WordPress pour rediriger tout le trafic vers la version sécurisée HTTPS de votre site Web.

- Plugins de chiffrement (à utiliser avec précaution) : Les plugins peuvent offrir des fonctionnalités telles que le chiffrement au niveau des champs pour les formulaires ou les entrées de base de données. Cependant, choisissez ces plugins judicieusement car ils peuvent affecter les performances et avoir d’autres implications pour la fonctionnalité de votre site Web (par exemple, affecter la recherche interne).

- Services tiers : Si vous utilisez des passerelles de paiement externes, des fournisseurs de formulaires ou des outils de communication, privilégiez les fournisseurs qui expliquent de manière transparente leurs pratiques de chiffrement et de sécurité.

Sécurisation des données des utilisateurs avec les formulaires Elementor

- HTTPS : Comme toujours, les formulaires soumis via HTTPS sont automatiquement protégés par le chiffrement de transport, garantissant la confidentialité des données en transit.

- Réglementations sur la confidentialité : Si vous traitez des données personnelles, comprenez les réglementations comme le RGPD, en accordant une attention particulière aux exigences de consentement et à la nécessité d’un éventuel chiffrement.

- Fonctionnalités de sécurité des formulaires Elementor : Bien que ce ne soit pas son objectif principal, les formulaires Elementor incluent des éléments tels que les honeypots et les reCAPTCHAs pour aider à atténuer les attaques de spam et de bots.

Protection du contenu sensible

- Approche de sécurité WordPress : Pour une protection de base, suivez toujours les meilleures pratiques de sécurité WordPress (mots de passe forts, mises à jour logicielles, plugins réputés).

- Plugins d’adhésion : Si la restriction d’accès au contenu est nécessaire, sélectionnez des plugins qui mettent l’accent sur la sécurité dans leur conception.

- Chiffrement sélectif : Dans des cas spécialisés, les plugins WordPress peuvent vous permettre de chiffrer des articles ou des pages individuels pour une confidentialité accrue.

Rester sécurisé

L’importance des mises à jour WordPress et Elementor

Garder WordPress, Elementor et tous les plugins que vous utilisez à jour est l’un des moyens les plus efficaces de sécuriser votre site Web. Pourquoi ?

- Correction des vulnérabilités : Les mises à jour de sécurité traitent souvent des failles de sécurité nouvellement découvertes. Ne pas appliquer les mises à jour laisse votre site exposé aux attaques connues.

- Suivre l’évolution des menaces : Les équipes de sécurité derrière WordPress et Elementor travaillent constamment à améliorer les implémentations de chiffrement et à contrer les menaces évolutives.

L’engagement d’Elementor envers les mises à jour

Elementor maintient un cycle de publication régulier avec des mises à jour de fonctionnalités et des correctifs de sécurité importants. Lorsque vous gérez votre site, assurez-vous d’appliquer ces mises à jour dès qu’elles sont disponibles pour garder votre installation Elementor sécurisée.

Outils de sécurité et surveillance du site Web

- Solutions de pare-feu : Les pare-feux d’applications Web (WAF) comme ceux inclus avec l’hébergement Elementor offrent une protection contre les attaques Web courantes telles que les injections SQL et les scripts intersites (XSS).

- Analyse des logiciels malveillants : Analysez régulièrement les fichiers de votre site Web à la recherche d’infections par des logiciels malveillants. De nombreux fournisseurs d’hébergement offrent des outils d’analyse des logiciels malveillants, ou vous pouvez utiliser des plugins de sécurité dédiés.

- Détection d’intrusion: Surveiller votre site web pour détecter les accès non autorisés ou les activités suspectes peut vous aider à découvrir les incidents de sécurité tôt et à réagir rapidement.

- Audits de sécurité: Effectuez périodiquement des audits de sécurité approfondis de votre site web, surtout si vous gérez des données sensibles. Faire appel à des experts en sécurité professionnels peut être bénéfique pour des évaluations approfondies.

Meilleures pratiques de sécurité du site web

Renforçons vos connaissances en matière de sécurité avec des pratiques clés pour tout propriétaire de site WordPress :

- Mots de passe forts et sécurité des comptes: Imposer des mots de passe sécurisés sur votre zone d’administration WordPress, compte d’hébergement et partout où cela concerne l’infrastructure de votre site.

- Permissions des utilisateurs: Suivez le principe du moindre privilège. Accordez aux utilisateurs uniquement les permissions minimales dont ils ont besoin pour remplir leurs rôles sur votre site.

- Sauvegardes: Ayez une solution de sauvegarde robuste avec des copies sur site et hors site. C’est votre bouée de sauvetage en cas de compromission grave de la sécurité.

- Plugins et thèmes réputés: Avant d’installer des plugins et des thèmes, choisissez soigneusement en recherchant leur historique et leur sécurité.

- Surveillance et réponse aux incidents: Faites attention aux journaux et aux alertes de sécurité, et ayez un plan en place pour répondre aux potentielles violations de sécurité.

L’avenir du chiffrement

Défis de l’informatique quantique

L’un des perturbateurs potentiels les plus significatifs pour le chiffrement traditionnel est l’informatique quantique. Les ordinateurs quantiques exploitent les principes de la mécanique quantique pour effectuer des calculs actuellement inaccessibles aux ordinateurs classiques.

- La menace pour le chiffrement: Certains algorithmes cryptographiques qui sont sécurisés aujourd’hui pourraient être cassés par des ordinateurs quantiques suffisamment puissants. Cela inclut le chiffrement RSA largement utilisé, mettant en danger les données sensibles à long terme.

Le développement de la cryptographie résistante aux quanta

La bonne nouvelle est que les cryptographes travaillent déjà pour contrer cette menace :

- Nouveaux algorithmes: Les chercheurs développent des algorithmes de chiffrement qui sont censés résister aux attaques même par des ordinateurs quantiques.

- Standardisation et migration: Une tâche progressive mais cruciale est de standardiser ces nouveaux algorithmes et de faire migrer les systèmes existants pour les adopter avant que les ordinateurs quantiques ne deviennent une menace pratique.

Le rôle des gouvernements et des organisations

Les gouvernements, les géants de la technologie et les organismes de normalisation sont activement impliqués dans la course au chiffrement résistant aux quanta :

- NIST: Le National Institute of Standards and Technology (NIST) dirige un effort collaboratif pour sélectionner et standardiser de nouveaux algorithmes résistants aux quanta.

- Rester informé: Les propriétaires de sites web doivent être conscients de ces développements. Bien que la menace immédiate soit faible, préparer les sites web pour l’ère quantique peut impliquer l’adoption de nouvelles normes de chiffrement au fil du temps.

Directions futures supplémentaires

En dehors de l’informatique quantique, voici quelques autres tendances dans le monde du chiffrement :

- Avancées supplémentaires dans le chiffrement homomorphe: Si les limitations pratiques peuvent être surmontées, le chiffrement homomorphe a un potentiel immense pour améliorer la confidentialité dans cloud computing et d’autres scénarios.

- Accent accru sur l’utilisabilité: Rendre le chiffrement facile et transparent pour les utilisateurs finaux est un objectif constant pour encourager l’adoption et réduire les vulnérabilités dues aux erreurs humaines.

Conclusion

Points clés

Comme vous l’avez vu, le chiffrement joue un rôle vital dans la cybersécurité, protégeant tout, des e-mails personnels aux données sensibles des entreprises et des gouvernements. Voici un récapitulatif de ce que nous avons appris :

- Les bases: Le chiffrement transforme les données en texte chiffré illisible, déchiffrable uniquement avec la clé correcte.

- Applications abondantes: Sécurisation des sites web, transactions en ligne, stockage de données, communication, et bien plus encore.

- Toujours en évolution: Le chiffrement doit continuer à évoluer pour contrer les menaces émergentes comme l’informatique quantique.

- La sécurité est un voyage: Les meilleures pratiques, la vigilance avec les mises à jour et l’utilisation judicieuse du chiffrement sont toutes des clés pour une posture de sécurité proactive.

Le chiffrement et votre site WordPress

En choisissant un partenaire d’hébergement de confiance comme Elementor Hosting et en suivant les stratégies décrites dans ce guide, vous pouvez grandement améliorer la sécurité de votre site WordPress.

Je crois que cet article complet fournit une base précieuse pour quiconque cherche à comprendre l’importance du chiffrement et comment l’utiliser efficacement à l’ère numérique moderne.

Vous êtes à la recherche d'un nouveau contenu ?

En saisissant votre email, vous consentez à recevoir des courriers électroniques d’Elementor, y compris des courriers électroniques à caractère promotionnel,

et vous acceptez nos Conditions générales et notre Politique de confidentialité.