Sumário

No reino da segurança digital, a criptografia se destaca como uma guardiã formidável dos seus dados pessoais, segredos empresariais e informações sensíveis que fluem pelo seu site. É o processo de embaralhar tudo, desde e-mails e compras online até os próprios arquivos armazenados no seu computador – tornando-os ilegíveis para qualquer pessoa que não possua a chave digital secreta. Mas por que isso é importante e como tudo isso funciona?

Imagine isso: a criptografia atua como uma caixa-forte impenetrável para seus dados. Ela garante que, mesmo que alguém intercepte suas mensagens, obtenha acesso não autorizado aos seus arquivos ou invada seu site, não conseguirá entender a bagunça embaralhada que encontrar. Isso é crucial em uma era onde os ataques cibernéticos são uma ameaça constante.

Seja você um indivíduo preocupado, um empresário protegendo dados de clientes ou um proprietário de site salvaguardando informações de usuários, entender a criptografia é fundamental. Pense nisso como a pedra angular da sua estratégia de defesa digital.

A Importância da Criptografia para Sites WordPress

O WordPress, o construtor de sites mais popular do mundo – alimentando milhões de sites – é um tesouro de dados potencialmente sensíveis. Isso inclui informações de clientes, credenciais de login, detalhes financeiros e até mesmo o próprio conteúdo do site. Isso torna os sites WordPress um alvo principal para hackers. A criptografia, combinada com hospedagem especializada em WordPress como o Elementor Hosting, oferece um escudo robusto para seu site.

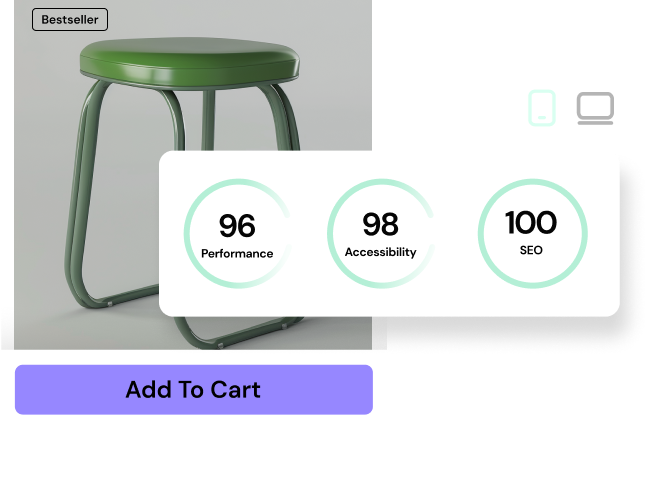

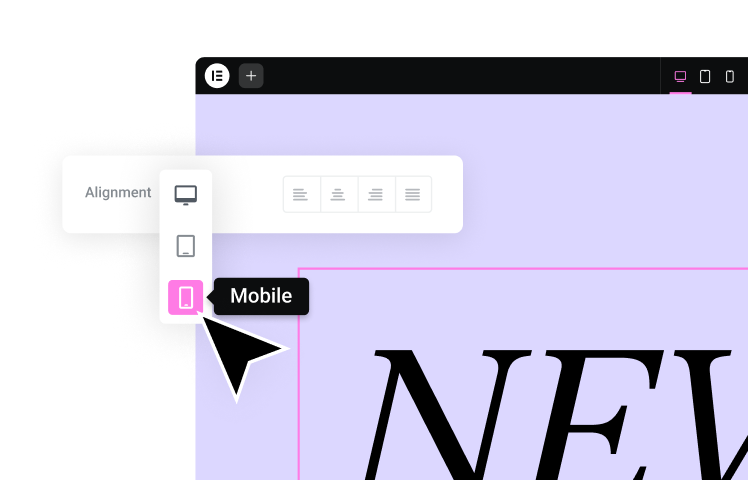

Com o Elementor, você não só obtém o poder de design visual para criar sites deslumbrantes e seguros facilmente, mas também se beneficia de um ambiente de hospedagem especificamente otimizado para WordPress. Isso inclui tecnologias de criptografia de ponta, recursos avançados de segurança e desempenho ultrarrápido – tudo projetado para proteger seus dados enquanto garante uma experiência de usuário perfeita.

Nas seções seguintes, vamos explorar esses conceitos:

- Os fundamentos de como a criptografia funciona

- Diferentes tipos de criptografia usados em aplicações cotidianas

- Práticas essenciais para proteger seus dados

- Como aproveitar o Elementor e sua plataforma de hospedagem para maximizar a segurança do seu site WordPress.

Fundamentos da Criptografia

Texto Plano vs. Texto Cifrado

No coração da criptografia está um conceito simples: transformar informações legíveis (conhecidas como texto plano) em um formato embaralhado e ilegível (chamado de texto cifrado). Pense no texto plano como sua mensagem original, um documento sensível ou uma senha. O processo de criptografia pega esse texto plano e aplica uma fórmula matemática complexa (chamada de cifra) junto com uma chave secreta. Esse resultado embaralhado é o seu texto cifrado – pode parecer uma sequência sem sentido de letras, números e símbolos.

Apenas aqueles que possuem a chave correta podem reverter o processo, descriptografando o texto cifrado de volta para o texto plano original, legível. Sem a chave, o texto cifrado permanece um quebra-cabeça gerenciável, protegendo seus dados confidenciais de olhos curiosos.

Algoritmos de Criptografia

Os algoritmos de criptografia são a espinha dorsal de todo o processo. Eles são as receitas matemáticas que ditam como transformar seus dados e criar uma cifra forte. Existem duas categorias principais:

- Criptografia Simétrica: Este tipo usa a mesma chave secreta para criptografar e descriptografar. Imagine que você e um amigo compartilham uma caixa-forte com uma única chave que ambos possuem. Exemplos bem conhecidos incluem AES (Advanced Encryption Standard), DES (Data Encryption Standard) e Twofish.

- Criptografia Assimétrica: Este método emprega um par de chaves. Uma chave, a chave pública, criptografa os dados. A outra, a chave privada, é necessária para descriptografá-los. É como ter uma caixa de correio onde qualquer pessoa pode deixar cartas (criptografadas com a chave pública), mas apenas você tem a chave para abri-la e ler o conteúdo (descriptografar com a chave privada). RSA e Criptografia de Curva Elíptica (ECC) são algoritmos assimétricos amplamente utilizados.

Comprimento da Chave: A Espinha Dorsal da Força da Criptografia

O comprimento da chave, medido em bits, é crucial para a segurança da criptografia. Uma chave mais longa significa exponencialmente mais combinações possíveis, tornando mais difícil para os atacantes quebrarem o código por força bruta. Pense em um cadeado de bicicleta: uma combinação de 3 dígitos é mais fácil de adivinhar do que um cadeado de 10 dígitos. Os padrões modernos de criptografia geralmente usam chaves que variam de 128 a 256 bits.

Hashing para Integridade dos Dados

Enquanto a criptografia trata da confidencialidade, o hashing trata de garantir que seus dados não foram adulterados. Uma função de hashing pega uma entrada de qualquer tamanho (uma senha, um documento, até mesmo um programa de software inteiro) e produz uma saída única de comprimento fixo chamada de “hash” ou “digest”. Pense nisso como uma impressão digital digital para seus dados.

Aqui é onde fica interessante:

- Unidirecional: O hashing é uma função unidirecional. Você pode facilmente calcular um hash a partir dos dados originais, mas é virtualmente impossível reverter o processo de volta para a entrada original.

- Sensível a Mudanças: Mesmo a menor mudança nos dados originais resultará em um valor de hash completamente diferente, tornando-o ideal para detectar adulterações.

- Algoritmos de Hashing Comuns: Exemplos populares incluem a família SHA (SHA-1, SHA-256, SHA-3) e MD5 (embora o MD5 agora seja considerado vulnerável para alguns casos de uso devido à descoberta de colisões).

Como o Hashing Funciona no Mundo Real

- Armazenamento de Senhas: Quando você cria uma senha em um site, os serviços responsáveis nunca devem armazenar a senha em si. Em vez disso, eles a passam por uma função de hash (geralmente com técnicas adicionais como salting, explicadas mais adiante) e armazenam o hash. Quando você faz login, eles fazem o hash da senha que você digita e comparam com o hash armazenado, concedendo acesso se corresponderem.

- Verificação de Integridade de Arquivos: Muitos downloads de software oferecem valores de hash junto com os arquivos. Você pode calcular o hash do seu arquivo baixado e compará-lo com o valor fornecido. Uma correspondência confirma que o arquivo não foi corrompido ou alterado durante o trânsito.

- Verificações de Integridade de Dados: Bancos de dados e sistemas às vezes usam hashing para garantir que os dados permaneçam inalterados.

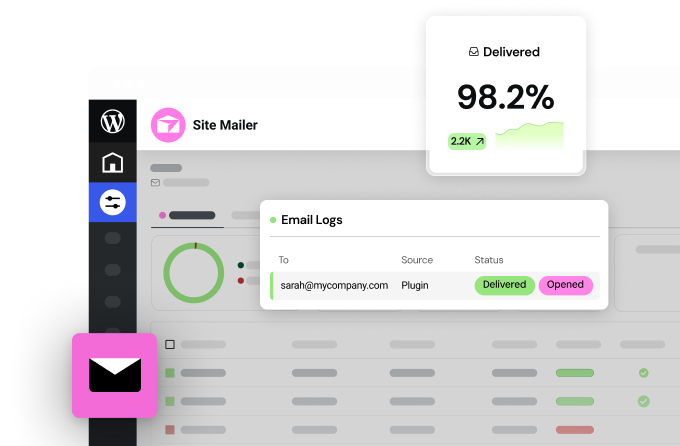

Hashing e Elementor

O Elementor leva a segurança de senhas a sério. Quando você cria uma conta, o Elementor não armazena sua senha em texto simples. Ele usa um algoritmo de hash forte junto com técnicas como “salting” (adicionando dados únicos a cada senha antes do hashing) para tornar incrivelmente difícil para os atacantes decifrarem as senhas, mesmo que comprometam um banco de dados.

Chaves Criptográficas

Pense nas chaves criptográficas como o coração da criptografia. Elas ditam a maneira específica como o cifrador transforma seus dados, tornando-os ilegíveis sem a chave correta. Vamos detalhar:

- Chaves Simétricas: Como você deve lembrar, a criptografia simétrica usa a mesma chave para criptografar e descriptografar dados. Isso significa que compartilhar essa chave de forma segura entre as partes autorizadas é crucial.

- Chaves Assimétricas: Com a criptografia assimétrica, há a chave pública (que qualquer pessoa pode usar para criptografar dados) e a importante chave privada (conhecida apenas pelo destinatário pretendido para a descriptografia). Proteger sua chave privada é fundamental para manter a segurança de todo o sistema.

- Troca de Chaves: Em cenários onde você precisa usar criptografia simétrica, como você compartilha a chave secreta com a outra pessoa de forma segura? É aqui que entram os mecanismos de troca de chaves. Métodos populares como a troca de chaves Diffie-Hellman permitem que duas partes estabeleçam uma chave secreta compartilhada sobre um canal de comunicação inseguro.

Práticas Seguras de Armazenamento de Chaves

Como as chaves são o ponto central da criptografia, protegê-las é absolutamente essencial. Aqui estão algumas melhores práticas:

- Geração Forte de Chaves: Use chaves aleatórias e imprevisíveis de comprimento apropriado. Evite padrões previsíveis derivados de informações pessoais.

- Módulos de Segurança de Hardware (HSMs) são dispositivos especializados projetados para gerar, armazenar e gerenciar chaves de forma segura. Empresas que lidam com dados altamente sensíveis frequentemente usam HSMs.

- Gerenciadores de Senhas: Para usuários individuais, um gerenciador de senhas confiável pode ajudar a gerar e armazenar chaves de criptografia fortes.

- Acesso Limitado: Com base no princípio do menor privilégio, minimize o número de pessoas com acesso às chaves de criptografia.

Chaves na Segurança de Websites

Sites HTTPS, essenciais para navegação segura, dependem de certificados digitais. Esses certificados contêm chaves públicas usadas para estabelecer conexões criptografadas entre seu navegador e o site que você está visitando. Nos bastidores, mecanismos de troca de chaves ajudam seu navegador e o site a concordarem com uma chave compartilhada para criptografar os dados que fluem entre eles.

Foco do Elementor na Segurança

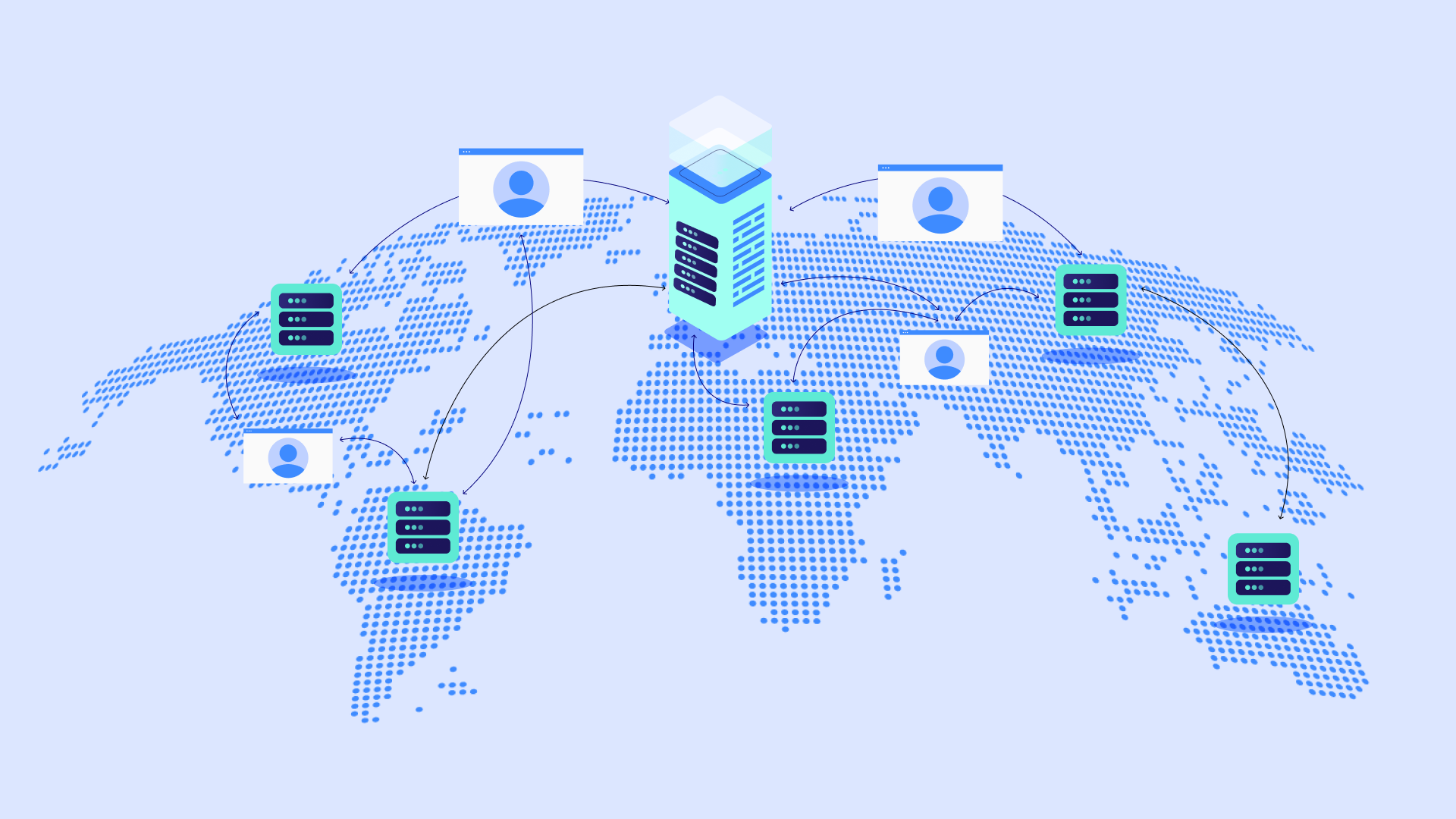

O Elementor Hosting prioriza a segurança do seu site. Com infraestrutura construída sobre a Plataforma Google Cloud e uma parceria com a Cloudflare, o Elementor garante práticas de segurança líderes do setor para proteger os dados do seu site. Isso inclui gerenciamento robusto de chaves e medidas de segurança alinhadas com padrões internacionais.

Como a Criptografia Funciona: Um Olhar Mais Profundo

Cifras Matemáticas

No seu núcleo, os algoritmos de criptografia são fórmulas matemáticas intrincadas. Vamos revisitar brevemente alguns conceitos históricos para entender as bases da criptografia moderna:

- Cifras de Substituição: Essas cifras simples substituem letras no texto plano por letras diferentes de acordo com uma regra predefinida. Por exemplo, a Cifra de César desloca cada letra por um número fixo de posições no alfabeto.

- Cifras de Transposição: Aqui, a ordem das letras no texto plano é rearranjada seguindo um padrão específico.

Embora essas cifras históricas fossem vulneráveis a quebras, elas lançaram as bases para métodos muito mais complexos e seguros.

Cifras de Bloco e de Fluxo Modernas

Os algoritmos de criptografia modernos se dividem amplamente em duas categorias:

- Cifras de Bloco: Elas operam em blocos de dados de tamanho fixo. Exemplos populares, como o Padrão de Criptografia Avançada (AES), processam dados em blocos de 128 bits, aplicando transformações complexas várias vezes (geralmente em “rodadas”).

- Cifras de Fluxo: Elas criptografam dados um bit ou um byte de cada vez, tornando-as adequadas para aplicações em tempo real onde a velocidade é crítica. No entanto, elas podem ser mais suscetíveis a certos tipos de ataques.

Aproveitando o Poder dos Modos de Operação

Cifras de bloco sozinhas não são suficientes. Modos de operação determinam como elas são aplicadas para lidar com dados maiores que um único bloco:

- Encadeamento de Blocos de Cifra (CBC): A criptografia de cada bloco depende do anterior, o que ajuda a propagar mudanças por todo o texto cifrado.

- Modo Galois/Counter (GCM): Mais rápido e mais paralelizável que o CBC, o GCM também fornece autenticação embutida, ajudando a verificar a integridade dos dados.

Outros modos de operação existem, cada um com suas forças e fraquezas. A escolha geralmente depende de necessidades específicas de segurança e requisitos de desempenho.

O Processo de Criptografia

1. Escolhendo o Algoritmo & Chave: O primeiro passo envolve selecionar um algoritmo de criptografia apropriado (por exemplo, AES, RSA) e gerar uma chave correspondente. O comprimento da chave será determinado pelo algoritmo escolhido e pelo nível de segurança desejado.

2. Preparando o Texto Plano: Seus dados—uma mensagem de texto, um documento, um email—são a entrada de texto plano no processo de criptografia. Dependendo do algoritmo, ele pode ser dividido em blocos.

3. A Magia da Transformação: É aqui que entra o cifrador. O algoritmo, guiado pela chave, realiza uma série de operações matemáticas complexas no texto plano. Isso inclui substituições, permutações, operações bit a bit e mais. O algoritmo específico dita os passos exatos.

4. Saída: Texto Cifrado: Esta saída aparentemente aleatória e embaralhada é o seu texto cifrado. Ela não tem semelhança com a mensagem original e é essencialmente ilegível sem a chave correta.

Exemplo Ilustrativo (Simplificado!)

Imagine um cifrador de substituição muito simples que desloca cada letra por 3 posições no alfabeto. Nosso texto plano é “HELLO. Usando este cifrador:

- H se torna K

- E se torna H

- L se torna O (duas vezes)

- O se torna R

Assim, nosso texto cifrado é “KHOOR.” Apenas alguém que conhece o cifrador (deslocamento por 3) e a chave secreta (o número 3) pode reverter o processo para encontrar a mensagem original.

Visualizando a Criptografia

Se você é um aprendiz visual, muitos recursos online oferecem simulações interativas de algoritmos de criptografia. Isso pode ser imensamente útil para entender como as transformações matemáticas embaralham seus dados.

O Processo de Descriptografia

O destinatário autorizado usa a chave correta (e o mesmo algoritmo) para desbloquear o texto cifrado:

- O algoritmo de descriptografia essencialmente reverte os passos realizados durante a criptografia usando a chave fornecida.

- O resultado, se tudo estiver correto, é a mensagem de texto plano original e legível.

Protegendo Seus Dados no Mundo Digital

Entender esses passos é vital porque você pode encontrar situações onde precisa criptografar ou descriptografar arquivos ou mensagens manualmente. Ferramentas populares como o GPG (GNU Privacy Guard) permitem esse tipo de criptografia individual de arquivos.

Aplicações de Criptografia no Mundo Real

SSL/TLS e HTTPS

Quando você vê um ícone de cadeado na barra de endereços do seu navegador e o endereço do site começa com “https://”, você está testemunhando a criptografia em ação! Sites seguros dependem dos protocolos SSL/TLS (TLS é o sucessor do SSL) para criptografar os dados que fluem entre o seu navegador e o servidor do site. Vamos detalhar:

- Protegendo Interações Sensíveis: Pense em formulários online onde você insere informações pessoais, credenciais de login ou dados de pagamento. A criptografia garante que, mesmo que um atacante intercepte esse tráfego, ele não possa decifrar o conteúdo.

- Certificados e Confiança: O SSL/TLS usa uma combinação de criptografia assimétrica e simétrica. Certificados digitais emitidos por autoridades confiáveis validam a identidade de um site e fornecem chaves públicas para estabelecer uma conexão segura.

- Elementor e HTTPS: Instalações modernas do WordPress, por padrão, tendem a usar HTTPS. O Elementor funciona perfeitamente nesse ambiente seguro, e o Elementor Hosting oferece medidas de segurança aprimoradas, como certificados SSL premium, para reforçar a proteção do seu site.

Protegendo Formulários e Transações Online com Elementor

O robusto construtor de formulários do Elementor é uma ferramenta chave para coletar dados em seu site. Veja como a criptografia desempenha um papel:

- Formulários e HTTPS: Garantir que seu site use HTTPS é o primeiro passo para proteger as submissões de formulários. Isso criptografa os dados em trânsito entre o navegador do usuário e seu site.

- Criptografia a Nível de Campo (Com Cautela): Alguns plugins de terceiros podem criptografar campos individuais do formulário antes que os dados cheguem ao banco de dados do WordPress. No entanto, use esse recurso seletivamente – ele pode impactar a funcionalidade de pesquisa dentro do site.

- Gateways de Pagamento: Ao aceitar pagamentos online, considere integrar com gateways de pagamento respeitáveis que priorizam a segurança. O Elementor suporta opções populares como Stripe e PayPal, que lidam com dados financeiros sensíveis com padrões rigorosos de criptografia.

Criptografando Dados do Site em Trânsito

É importante lembrar que a criptografia protege não apenas as submissões de formulários, mas todos os dados enviados e recebidos do seu site WordPress enquanto um usuário está navegando. Isso inclui tentativas de login, imagens, conteúdo de texto e mais. Por isso, impor o uso de HTTPS no seu site é crucial.

Armazenamento de Dados

Criptografia de Disco Completo

Quando se trata de proteger os dados que residem no disco rígido do seu computador ou nos arquivos do seu site em um servidor, a criptografia de disco completo (FDE) é uma potência. Veja como funciona:

- Criptografia Transparente: O software ou hardware de FDE criptografa todo o conteúdo de um dispositivo de armazenamento (disco rígido, SSD, etc.). Para o usuário, é transparente – você acessa os arquivos como de costume, com a criptografia e descriptografia acontecendo nos bastidores.

- Proteção Contra Roubo: Se o seu laptop ou até mesmo um servidor for roubado, a FDE torna os dados no disco inacessíveis sem a chave de descriptografia.

- Software vs. Hardware: A FDE pode ser implementada em software (como o BitLocker para Windows ou o FileVault para macOS) ou através de hardware dedicado em um disco ou no nível do sistema. A FDE baseada em hardware geralmente oferece melhor desempenho e maior resistência à violação.

Criptografia de Arquivos e Pastas

Para uma abordagem mais granular, você pode criptografar arquivos ou pastas individuais:

- Ferramentas & Utilitários: Muitos sistemas operacionais possuem utilitários integrados para isso (por exemplo, o Sistema de Arquivos Criptografados do Windows). Além disso, softwares especializados em criptografia de arquivos oferecem recursos extras e flexibilidade.

- Armazenamento em Nuvem: Serviços como Boxcryptor ou NordLocker podem adicionar uma camada de criptografia em cima dos provedores de armazenamento em cloud como Dropbox ou Google Drive para maior segurança.

Criptografia de Banco de Dados para Informações Sensíveis no WordPress

Seu banco de dados WordPress armazena uma riqueza de informações potencialmente sensíveis:

- Dados de Usuário: Dependendo dos recursos do seu site, isso pode incluir detalhes de clientes, formulários de contato, informações de contas, etc.

- Conteúdo: Em alguns casos, você deve proteger o conteúdo das postagens e páginas em si.

- Plugins para Criptografia Seletiva: Plugins do WordPress podem criptografar campos específicos do banco de dados. Essa abordagem direcionada mantém a capacidade de busca para dados não sensíveis enquanto protege o que é mais importante.

Hospedagem Elementor e Segurança de Dados

A Hospedagem Elementor coloca uma forte ênfase na proteção dos dados do seu site. Sua infraestrutura apresenta:

- Criptografia no Lado do Servidor: A criptografia em repouso pode ser uma parte importante da segurança em camadas, dependendo da natureza dos dados armazenados no seu site.

- Medidas de Segurança Robustas: Firewalls, proteção contra malware e sistemas de detecção de intrusão trabalham em conjunto com a criptografia para proteger os dados do seu site.

Comunicação

Criptografia de Email

O email, embora seja uma ferramenta incrivelmente útil, não foi projetado com segurança inerente em mente. A criptografia oferece maneiras de manter sua correspondência por email privada:

- PGP (Pretty Good Privacy): Popular para criptografia de email pessoal, o PGP usa criptografia assimétrica. Os usuários trocam chaves públicas para criptografar mensagens que apenas a chave privada do destinatário pretendido pode descriptografar.

- S/MIME (Secure/Multipurpose Internet Mail Extensions): Frequentemente usado em ambientes corporativos, o S/MIME também depende de criptografia de chave pública e certificados digitais para criptografia de email e assinaturas digitais (para verificar a identidade do remetente).

Protocolos de Mensagens Seguras

Aplicativos de mensagens instantâneas e chat revolucionaram a forma como nos comunicamos. É aqui que a criptografia faz uma grande diferença:

- Signal: Este aplicativo de código aberto emprega o robusto Protocolo Signal para criptografia de ponta a ponta. Nem mesmo o Signal pode acessar o conteúdo das suas mensagens. Ele também oferece chamadas de voz e vídeo seguras.

- Outros Aplicativos de Mensagens Criptografadas: WhatsApp, Telegram (com chats secretos opcionais) e muitos outros oferecem níveis variados de criptografia para suas conversas.

Protegendo Conversas no Seu Site

Recursos como chat ao vivo no seu site requerem criptografia, pois informações potencialmente sensíveis podem ser trocadas entre você e seus clientes. Ao selecionar plugins de chat ao vivo, procure aqueles que priorizam a criptografia para proteger essas interações.

Compromisso do Elementor com a Segurança da Comunicação

Embora não seja seu foco principal, o Elementor é projetado com as melhores práticas de segurança em mente. Se você integrar recursos de comunicação de terceiros ao seu site construído com Elementor, certifique-se de pesquisar e escolher provedores que priorizem criptografia forte e políticas de privacidade de dados.

Tecnologias Emergentes

Uso da Criptografia e Hashing no Blockchain

O Blockchain, a tecnologia por trás das criptomoedas, depende fortemente de princípios criptográficos robustos:

- Hashing para Imutabilidade: Cada bloco em um blockchain é vinculado ao anterior usando seu hash. Qualquer tentativa de adulterar os dados em um bloco invalidaria o hash, quebrando a cadeia.

- Assinaturas Digitais: Assinaturas criptográficas verificam transações em blockchains e ajudam a garantir a autenticidade dos dados.

Criptografia Homomórfica

A criptografia homomórfica é um campo emergente fascinante que permite que cálculos sejam realizados diretamente em dados criptografados. Isso pode desbloquear possibilidades como operações seguras baseadas em cloud em informações sensíveis sem a necessidade de descriptografá-las primeiro, aumentando ainda mais a privacidade dos dados.

Melhores Práticas de Criptografia

Padrões Fortes de Criptografia

- Adote Algoritmos Aprovados: Use algoritmos bem avaliados e amplamente recomendados, como:

- AES (para criptografia simétrica)

- RSA ou ECC (para criptografia assimétrica)

- SHA-256 ou SHA-3 (para hashing)

- Evite os Desatualizados: Algoritmos como MD5, DES e versões mais antigas do SHA são conhecidos por terem vulnerabilidades. Evite-os para aplicações críticas.

- Preparação para o Futuro: Mantenha-se atualizado sobre os últimos desenvolvimentos criptográficos, pois novos ataques e avanços podem tornar algoritmos mais antigos menos seguros.

Gerenciamento de Senhas

As senhas são frequentemente o elo mais fraco nos sistemas de criptografia. Vamos reforçá-las:

- Gerenciadores de Senhas: Essas ferramentas ajudam você a gerar e armazenar senhas fortes e únicas para cada site e serviço que você usa.

- Características de Senhas Fortes: Priorize o comprimento sobre a complexidade. A orientação moderna enfatiza frases longas (pense em sentenças aleatórias) em vez de combinações de caracteres complicadas.

- Autenticação de Dois Fatores (2FA): Onde disponível, adicione uma camada extra de proteção usando 2FA, que requer um código temporário ou autenticação biométrica além da sua senha.

- Salting e Hashing

Sites e serviços responsáveis nunca armazenam suas senhas em texto simples. Eles devem usar:

- Salting: Adicionar dados aleatórios à sua senha antes de fazer o hash torna mais difícil para os atacantes quebrarem senhas que os usuários podem ter reutilizado em outros sites.

- Hashing com Iterações: Desacelerar o processo de hashing com várias rodadas torna muito mais difícil para ataques de força bruta terem sucesso.

Segurança de Senhas do Elementor

O Elementor leva a segurança da conta a sério. Sua senha da conta Elementor é protegida com técnicas de hashing e salting, proporcionando uma defesa robusta contra a quebra de senhas.

Gerenciamento Seguro de Chaves

- Geração de Chaves: Utilize geradores de números aleatórios seguros para a criação de chaves. Evite padrões previsíveis ou chaves derivadas de informações facilmente adivinháveis.

- Armazenamento de Chaves: Escolha métodos de armazenamento apropriados para a sensibilidade:

- Gerenciadores de senhas para chaves individuais

- Módulos de segurança de hardware (HSMs) para cenários altamente sensíveis

- Rotação de Chaves: Alterar periodicamente as chaves reduz o impacto de uma única chave ser comprometida.

- Controles de Acesso Rigorosos: Limite o número de pessoas com acesso às chaves de criptografia, aderindo ao princípio do menor privilégio.

Auditorias de Segurança & Conformidade

- Teste de Vulnerabilidades: Realize auditorias de segurança rotineiras para identificar e corrigir quaisquer fraquezas em suas implementações de criptografia.

- Conformidade: Dependendo do seu setor, você pode precisar aderir a regulamentos como GDPR (Regulamento Geral de Proteção de Dados) ou CCPA (Lei de Privacidade do Consumidor da Califórnia). A criptografia frequentemente desempenha um papel fundamental na conformidade.

Criptografia para Proprietários de Sites

Considerações sobre Hospedagem na Web

Sua escolha de provedor de hospedagem na web tem um impacto profundo no cenário de criptografia do seu site:

Benefícios da Hospedagem Elementor:

- Infraestrutura Segura: A Hospedagem Elementor utiliza os servidores C2 da Google Cloud Platform e o CDN Enterprise da Cloudflare, fortalecendo sua segurança com tecnologias robustas.

- Certificados SSL Premium: SSL/TLS é essencial para HTTPS, e a Hospedagem Elementor inclui Certificados SSL aprimorados para o seu site.

- Otimização de Desempenho: As otimizações de velocidade, que são integradas à Hospedagem Elementor, podem indiretamente melhorar a segurança ao reduzir janelas de vulnerabilidade e mitigar certos tipos de ataques.

Criptografia no Lado do Servidor vs. Criptografia no Lado do Cliente:

- A criptografia no lado do servidor ocorre no próprio servidor web, protegendo dados em trânsito e em repouso. Seu provedor de hospedagem desempenha um papel significativo na criptografia no lado do servidor.

- A criptografia no lado do cliente ocorre no navegador do usuário usando JavaScript. Isso é útil para adicionar uma camada extra de proteção para dados altamente sensíveis.

Implementando Criptografia no WordPress

- Impondo HTTPS: Um primeiro passo inegociável. Utilize as ferramentas do painel de controle da sua hospedagem ou plugins do WordPress para redirecionar todo o tráfego para a versão segura HTTPS do seu site.

- Plugins de Criptografia (Use com Cuidado): Plugins podem oferecer recursos como criptografia em nível de campo para formulários ou entradas de banco de dados. No entanto, escolha esses plugins com sabedoria, pois eles podem impactar o desempenho e ter outras implicações para a funcionalidade do seu site (por exemplo, afetando a busca interna).

- Serviços de Terceiros: Se usar gateways de pagamento externos, provedores de formulários ou ferramentas de comunicação, priorize provedores que expliquem de forma transparente suas práticas de criptografia e segurança.

Protegendo Dados de Usuários com Formulários Elementor

- HTTPS: Como sempre, formulários enviados via HTTPS são automaticamente protegidos por criptografia de transporte, garantindo a privacidade dos dados em trânsito.

- Regulamentos de Privacidade: Se lidar com dados pessoais, entenda regulamentos como GDPR, prestando atenção especial aos requisitos de consentimento e à necessidade de criptografia potencial.

- Recursos de Segurança dos Formulários Elementor: Embora não seja seu foco principal, os Formulários Elementor incluem elementos como honeypots e reCAPTCHAs para ajudar a mitigar ataques de spam e bots.

Protegendo Conteúdo Sensível

- Abordagem de Segurança do WordPress: Para proteção básica, sempre siga as melhores práticas de segurança do WordPress (senhas fortes, atualizações de software, plugins de boa reputação).

- Plugins de Associação: Se for necessário restringir o acesso ao conteúdo, selecione plugins que enfatizem a segurança em seu design.

- Criptografia Seletiva: Em casos especializados, plugins do WordPress podem permitir que você criptografe postagens ou páginas individuais para maior privacidade.

Mantendo-se Seguro

A Importância das Atualizações do WordPress e Elementor

Manter o WordPress, Elementor e qualquer plugin que você usa atualizado é uma das maneiras mais eficazes de proteger seu site. Por quê?

- Corrigindo Vulnerabilidades: As atualizações de segurança frequentemente abordam falhas de segurança recém-descobertas. Deixar de aplicar atualizações deixa seu site exposto a ataques conhecidos.

- Acompanhando Ameaças em Evolução As equipes de segurança por trás do WordPress e Elementor trabalham constantemente para melhorar as implementações de criptografia e combater ameaças em evolução.

Compromisso do Elementor com Atualizações

O Elementor mantém um ciclo regular de lançamentos com atualizações de recursos e patches de segurança importantes. Ao gerenciar seu site, certifique-se de aplicar essas atualizações assim que estiverem disponíveis para manter sua instalação do Elementor segura.

Ferramentas de Segurança do Site & Monitoramento

- Soluções de Firewall: Firewalls de Aplicação Web (WAFs) como os incluídos na Hospedagem Elementor oferecem proteção contra ataques comuns na web, como injeções SQL e cross-site scripting (XSS).

- Varredura de Malware: Verifique regularmente os arquivos do seu site em busca de infecções por malware. Muitos provedores de hospedagem oferecem ferramentas de varredura de malware, ou você pode utilizar plugins de segurança dedicados.

- Detecção de Intrusões: Monitorar seu site para acesso não autorizado ou atividade suspeita pode ajudar a descobrir incidentes de segurança cedo e responder rapidamente.

- Auditorias de Segurança: Realize periodicamente auditorias de segurança completas em seu site, especialmente se você lida com dados sensíveis. Engajar especialistas em segurança profissional pode ser benéfico para avaliações aprofundadas.

Melhores Práticas de Segurança de Sites

Vamos reforçar seu conhecimento de segurança com práticas essenciais para qualquer proprietário de site WordPress:

- Senhas Fortes e Segurança de Conta: Imponha senhas seguras na área de admin do WordPress, conta de hospedagem e em qualquer lugar relacionado à infraestrutura do seu site.

- Permissões de Usuário: Siga o princípio do menor privilégio. Conceda aos usuários apenas as permissões mínimas necessárias para desempenhar suas funções no seu site.

- Backups: Tenha uma solução robusta de backup com cópias tanto no local quanto fora do local. Esta é sua tábua de salvação em caso de um comprometimento sério de segurança.

- Plugins e Temas Reputados: Antes de instalar plugins e temas, escolha cuidadosamente, pesquisando seu histórico e histórico de segurança.

- Monitoramento e Resposta a Incidentes: Preste atenção aos logs e alertas de segurança e tenha um plano para como você responderá a possíveis violações de segurança.

O Futuro da Criptografia

Desafios da Computação Quântica

Um dos maiores potenciais disruptores para a criptografia tradicional é a computação quântica. Os computadores quânticos aproveitam os princípios da mecânica quântica para realizar cálculos que são atualmente intratáveis para computadores clássicos.

- A Ameaça à Criptografia: Alguns algoritmos criptográficos que são seguros hoje podem ser quebrados por computadores quânticos suficientemente poderosos. Isso inclui a criptografia RSA amplamente utilizada, colocando dados sensíveis em risco a longo prazo.

O Desenvolvimento da Criptografia Resistente à Quântica

A boa notícia é que os criptógrafos já estão trabalhando para combater essa ameaça:

- Novos Algoritmos: Pesquisadores estão desenvolvendo algoritmos de criptografia que se acredita serem resistentes a ataques até mesmo por computadores quânticos.

- Padronização e Migração: Uma tarefa gradual, mas crucial, é padronizar esses novos algoritmos e fazer a transição dos sistemas existentes para adotá-los antes que os computadores quânticos se tornem uma ameaça prática.

O Papel dos Governos e Organizações

Governos, gigantes da tecnologia e órgãos de padronização estão ativamente envolvidos na corrida pela criptografia resistente à quântica:

- NIST: O Instituto Nacional de Padrões e Tecnologia (NIST) está liderando um esforço colaborativo para selecionar e padronizar novos algoritmos resistentes à quântica.

- Manter-se Atualizado: Proprietários de sites precisam estar cientes desses desenvolvimentos. Embora a ameaça imediata seja pequena, preparar os sites para a era quântica pode envolver a adoção de novos padrões de criptografia ao longo do tempo.

Direções Futuras Adicionais

Além da computação quântica, aqui estão algumas outras tendências no mundo da criptografia:

- Avanços Adicionais na Criptografia Homomórfica: Se as limitações práticas puderem ser superadas, a criptografia homomórfica tem um imenso potencial para melhorar a privacidade na cloud e em outros cenários.

- Maior Foco na Usabilidade: Tornar a criptografia fácil e perfeita para os usuários finais é um objetivo constante para incentivar a adoção e diminuir as vulnerabilidades de erro humano.

Conclusão

Principais Conclusões

Como você viu, a criptografia desempenha um papel vital na cibersegurança, protegendo desde e-mails pessoais até dados corporativos e governamentais sensíveis. Aqui está um resumo do que aprendemos:

- Os Básicos: A criptografia transforma dados em texto cifrado ilegível, decifrável apenas com a chave correta.

- Aplicações Abundam: Protegendo sites, transações online, armazenamento de dados, comunicação e muito mais.

- Sempre Avançando: A criptografia deve continuar a evoluir para combater ameaças emergentes como a computação quântica.

- Segurança é uma Jornada: Melhores práticas, vigilância com atualizações e uso sábio da criptografia são todas as chaves para uma postura de segurança proativa.

Criptografia e Seu Site WordPress

Ao escolher um parceiro de hospedagem confiável como o Elementor Hosting e seguir as estratégias descritas neste guia, você pode melhorar significativamente a segurança do seu site WordPress.

Acredito que este artigo abrangente fornece uma base valiosa para qualquer pessoa que busca entender a importância da criptografia e como utilizá-la efetivamente na era digital moderna.

Procurando por conteúdo novo?

Ao inserir seu email, o senhor concorda em receber e-mails da Elementor, incluindo e-mails de marketing,

e concorda com os nossos Termos e condições e Política de Privacidade.