Indice dei Contenuti

Nel campo della sicurezza digitale, la crittografia si erge come un formidabile guardiano dei tuoi dati personali, segreti aziendali e delle informazioni sensibili che scorrono attraverso il tuo sito web. È il processo di cifrare tutto, dalle email agli acquisti online, fino ai file memorizzati sul tuo computer, rendendoli illeggibili a chiunque non possieda la chiave digitale segreta. Ma perché è importante e come funziona tutto questo?

Immagina questo: la crittografia agisce come una cassetta di sicurezza impenetrabile per i tuoi dati. Garantisce che, anche se qualcuno intercetta i tuoi messaggi, ottiene accesso non autorizzato ai tuoi file o viola il tuo sito web, non sarà in grado di capire il caos confuso che trova. Questo è cruciale in un’epoca in cui gli attacchi informatici sono una minaccia costante.

Che tu sia un individuo preoccupato, un imprenditore che protegge i dati dei clienti o un proprietario di un sito web che salvaguarda le informazioni degli utenti, comprendere la crittografia è fondamentale. Pensala come la pietra angolare della tua strategia di difesa digitale.

L’importanza della crittografia per i siti web WordPress

WordPress, il costruttore di siti web più popolare al mondo – che alimenta milioni di siti web – è un tesoro di dati potenzialmente sensibili. Questo include informazioni sui clienti, credenziali di accesso, dettagli finanziari e persino il contenuto del sito stesso. Ciò rende i siti web WordPress un obiettivo primario per gli hacker. La crittografia, combinata con un hosting WordPress specializzato come Elementor Hosting, offre uno scudo robusto per il tuo sito.

Con Elementor, non solo ottieni il potere del design visivo per costruire siti web sorprendenti e sicuri con facilità, ma benefici anche di un ambiente di hosting specificamente ottimizzato per WordPress. Questo include tecnologie di crittografia all’avanguardia, funzionalità di sicurezza avanzate e prestazioni fulminee – tutto progettato per proteggere i tuoi dati garantendo al contempo un’esperienza utente senza interruzioni.

Nelle sezioni seguenti, approfondiremo questi concetti:

- Le basi di come funziona la crittografia

- Diversi tipi di crittografia utilizzati nelle applicazioni quotidiane

- Le migliori pratiche essenziali per proteggere i tuoi dati

- Come sfruttare Elementor e la sua piattaforma di hosting per massimizzare la sicurezza del tuo sito web WordPress.

Fondamenti di crittografia

Testo in chiaro vs. Testo cifrato

Al cuore della crittografia c’è un concetto semplice: trasformare informazioni leggibili (note come testo in chiaro) in un formato cifrato e illeggibile (chiamato testo cifrato). Pensa al testo in chiaro come al tuo messaggio originale, un documento sensibile o una password. Il processo di crittografia prende questo testo in chiaro e applica una formula matematica complessa (chiamata cifra) insieme a una chiave segreta. Questo output confuso è il tuo testo cifrato – potrebbe sembrare una stringa senza senso di lettere, numeri e simboli.

Solo chi possiede la chiave corretta può invertire il processo, decifrando il testo cifrato nel testo in chiaro originale e leggibile. Senza la chiave, il testo cifrato rimane un enigma gestibile, proteggendo i tuoi dati riservati da occhi indiscreti.

Algoritmi di crittografia

Gli algoritmi di crittografia sono la spina dorsale dell’intero processo. Sono le ricette matematiche che dettano come trasformare i tuoi dati e creare una cifra forte. Ci sono due categorie principali:

- Crittografia simmetrica: Questo tipo utilizza la stessa chiave segreta sia per la crittografia che per la decrittografia. Immagina che tu e un amico condividiate una cassetta di sicurezza con una singola chiave che entrambi possedete. Esempi noti includono AES (Advanced Encryption Standard), DES (Data Encryption Standard) e Twofish.

- Crittografia asimmetrica: Questo metodo impiega una coppia di chiavi. Una chiave, la chiave pubblica, cifra i dati. L’altra, la chiave privata, è necessaria per decifrarli. È come avere una cassetta delle lettere dove chiunque può lasciare lettere (cifrate con la chiave pubblica), ma solo tu hai la chiave per aprirla e leggere il contenuto (decifrare con la chiave privata). RSA e la crittografia a curva ellittica (ECC) sono algoritmi asimmetrici ampiamente utilizzati.

Lunghezza della chiave: la spina dorsale della forza della crittografia

La lunghezza della chiave, misurata in bit, è fondamentale per la sicurezza della crittografia. Una chiave più lunga significa un numero esponenzialmente maggiore di combinazioni possibili, rendendo più difficile per gli attaccanti decifrare il codice tramite forza bruta. Pensa a un lucchetto per bicicletta: una combinazione a 3 cifre è più facile da indovinare rispetto a un lucchetto a 10 cifre. Gli standard di crittografia moderni utilizzano tipicamente chiavi che vanno da 128 a 256 bit.

Hashing per l’integrità dei dati

Mentre la crittografia riguarda la riservatezza, l’hashing riguarda l’assicurarsi che i tuoi dati non siano stati manomessi. Una funzione di hashing prende un input di qualsiasi dimensione (una password, un documento, persino un intero programma software) e produce un output unico e di lunghezza fissa chiamato “hash” o “digest”. Pensalo come un’impronta digitale digitale per i tuoi dati.

Ecco dove diventa interessante:

- A senso unico: L’hashing è una funzione a senso unico. Puoi facilmente calcolare un hash dai dati originali, ma è virtualmente impossibile invertire il processo per tornare all’input originale.

- Sensibile ai cambiamenti: Anche il più piccolo cambiamento nei dati originali risulterà in un valore hash completamente diverso, rendendolo ideale per rilevare manomissioni.

- Algoritmi di hashing comuni: Esempi popolari includono la famiglia SHA (SHA-1, SHA-256, SHA-3) e MD5 (anche se MD5 è ora considerato vulnerabile per alcuni casi d’uso a causa della scoperta di collisioni).

Come funziona l’hashing nel mondo reale

- Archiviazione delle Password: Quando crei una password su un sito web, i servizi responsabili non dovrebbero mai archiviare la password stessa. Invece, la passano attraverso una funzione di hashing (spesso con tecniche aggiuntive come il salting, spiegato più avanti) e memorizzano l’hash. Quando accedi, hashano la password che inserisci e la confrontano con l’hash memorizzato, concedendoti l’accesso se corrispondono.

- Verifica dell’Integrità dei File: Molti download di software offrono valori hash insieme ai file. Puoi calcolare l’hash del file scaricato e confrontarlo con il valore fornito. Una corrispondenza conferma che il file non è stato corrotto o alterato durante il trasferimento.

- Controlli di Integrità dei Dati: Database e sistemi a volte utilizzano l’hashing per garantire che i dati rimangano invariati.

Hashing e Elementor

Elementor prende molto sul serio la sicurezza delle password. Quando crei un account, Elementor non memorizza la tua password in testo semplice. Utilizza un algoritmo di hashing forte insieme a tecniche come il “salting” (aggiunta di dati unici a ciascuna password prima dell’hashing) per rendere incredibilmente difficile per gli attaccanti decifrare le password, anche se dovessero compromettere un database.

Chiavi Crittografiche

Pensa alle chiavi crittografiche come al cuore della crittografia. Dettano il modo specifico in cui il cifrario trasforma i tuoi dati, rendendoli illeggibili senza la chiave corretta. Analizziamolo più nel dettaglio:

- Chiavi Simmetriche: Come ricorderai, la crittografia simmetrica utilizza la stessa chiave sia per crittografare che per decrittografare i dati. Questo significa che condividere in modo sicuro quella chiave tra le parti autorizzate è cruciale.

- Chiavi Asimmetriche: Con la crittografia asimmetrica, c’è la chiave pubblica (che chiunque può usare per crittografare i dati) e la fondamentale chiave privata (conosciuta solo dal destinatario previsto per la decrittazione). Proteggere la tua chiave privata è fondamentale per mantenere la sicurezza dell’intero sistema.

- Scambio di Chiavi: In scenari in cui è necessario utilizzare la crittografia simmetrica, come condividi in modo sicuro la chiave segreta con l’altra persona? Qui entrano in gioco i meccanismi di scambio di chiavi. Metodi popolari come lo scambio di chiavi Diffie-Hellman permettono a due parti di stabilire una chiave segreta condivisa su un canale di comunicazione non sicuro.

Pratiche Sicure di Archiviazione delle Chiavi

Poiché le chiavi sono il fulcro della crittografia, proteggerle è assolutamente essenziale. Ecco alcune migliori pratiche:

- Generazione di Chiavi Forti: Usa chiavi casuali e imprevedibili della lunghezza appropriata. Evita schemi prevedibili derivati da informazioni personali.

- Moduli di Sicurezza Hardware (HSM) sono dispositivi specializzati progettati per generare, archiviare e gestire le chiavi in modo sicuro. Le aziende che gestiscono dati altamente sensibili spesso utilizzano gli HSM.

- Gestori di Password: Per gli utenti individuali, un gestore di password affidabile può aiutare a generare e archiviare chiavi di crittografia forti.

- Accesso Limitato: Basato sul principio del minimo privilegio, minimizza il numero di persone con accesso alle chiavi di crittografia.

Chiavi nella Sicurezza dei Siti Web

I siti web HTTPS, essenziali per una navigazione sicura, si basano su certificati digitali. Questi certificati contengono chiavi pubbliche utilizzate per stabilire connessioni crittografate tra il tuo browser e il sito web che stai visitando. Dietro le quinte, i meccanismi di scambio di chiavi aiutano il tuo browser e il sito web a concordare una chiave condivisa per crittografare i dati che fluiscono tra di loro.

Focus di Elementor sulla Sicurezza

Elementor Hosting dà priorità alla sicurezza del tuo sito web. Con un’infrastruttura costruita sulla Google Cloud Platform e una partnership con Cloudflare, Elementor garantisce pratiche di sicurezza all’avanguardia per proteggere i dati del tuo sito web. Questo include una gestione robusta delle chiavi e misure di sicurezza allineate agli standard internazionali.

Come Funziona la Crittografia: Uno Sguardo Approfondito

Cifrari Matematici

Alla base, gli algoritmi di crittografia sono formule matematiche complesse. Rivediamo brevemente alcuni concetti storici per comprendere le basi della crittografia moderna:

- Cifrari a Sostituzione: Questi semplici cifrari sostituiscono le lettere nel testo in chiaro con lettere diverse secondo una regola predefinita. Ad esempio, il Cifrario di Cesare sposta ogni lettera di un numero fisso di posizioni nell’alfabeto.

- Cifrari a Trasposizione: Qui, l’ordine delle lettere nel testo in chiaro viene riorganizzato seguendo un modello specifico.

Sebbene questi cifrari storici fossero vulnerabili alla decifrazione, hanno gettato le basi per metodi molto più complessi e sicuri.

Cifrari a Blocchi e a Flusso Moderni

Gli algoritmi di crittografia moderni si dividono ampiamente in due categorie:

- Cifrari a Blocchi: Operano su blocchi di dati di dimensioni fisse. Esempi popolari, come lo Standard di Crittografia Avanzata (AES), elaborano dati in blocchi da 128 bit, applicando trasformazioni complesse più volte (spesso in “round”).

- Cifrari a Flusso: Questi crittografano i dati un bit o un byte alla volta, rendendoli adatti per applicazioni in tempo reale dove la velocità è critica. Tuttavia, possono essere più suscettibili a certi tipi di attacchi.

Sfruttare il Potere delle Modalità di Operazione

I cifrari a blocchi da soli non sono sufficienti. Le modalità di operazione determinano come vengono applicati per gestire dati più grandi di un singolo blocco:

- Cipher Block Chaining (CBC): La crittografia di ogni blocco dipende da quella del blocco precedente, il che aiuta a propagare le modifiche in tutto il testo cifrato.

- Galois/Counter Mode (GCM): Più veloce e più parallelizzabile del CBC, il GCM fornisce anche un’autenticazione integrata, aiutando a verificare l’integrità dei dati.

Esistono altre modalità di operazione, ognuna con i propri punti di forza e debolezze. La scelta spesso dipende dalle specifiche esigenze di sicurezza e dai requisiti di prestazione.

Il Processo di Crittografia

1. Scegliere l’Algoritmo & Chiave: Il primo passo consiste nel selezionare un algoritmo di crittografia appropriato (ad esempio, AES, RSA) e generare una chiave corrispondente. La lunghezza della chiave sarà determinata dall’algoritmo scelto e dal livello di sicurezza desiderato.

2. Preparare il Testo in Chiaro: I tuoi dati—un messaggio di testo, un documento, un’email—sono l’input in chiaro nel processo di crittografia. A seconda dell’algoritmo, potrebbe essere diviso in blocchi.

3. La Magia della Trasformazione: Ecco dove entra in gioco il cifrario. L’algoritmo, guidato dalla chiave, esegue una serie di operazioni matematiche complesse sul testo in chiaro. Questo include sostituzioni, permutazioni, operazioni bitwise e altro. L’algoritmo specifico detta i passaggi esatti.

4. Output: Testo Cifrato: Questo output apparentemente casuale e confuso è il tuo testo cifrato. Non ha alcuna somiglianza con il messaggio originale ed è essenzialmente illeggibile senza la chiave corretta.

Esempio Illustrativo (Semplificato!)

Immagina un cifrario a sostituzione molto semplice che sposta ogni lettera di 3 posizioni nell’alfabeto. Il nostro testo in chiaro è “HELLO. Usando questo cifrario:

- H diventa K

- E diventa H

- L diventa O (due volte)

- O diventa R

Quindi, il nostro testo cifrato è “KHOOR.” Solo qualcuno che conosce il cifrario (spostamento di 3) e la chiave segreta (il numero 3) può invertire il processo per trovare il messaggio originale.

Visualizzare la Crittografia

Se sei un apprendente visivo, molte risorse online offrono simulazioni interattive degli algoritmi di crittografia. Questo può essere immensamente utile per capire come le trasformazioni matematiche confondono i tuoi dati.

Il Processo di Decrittazione

Il destinatario autorizzato utilizza la chiave corretta (e lo stesso algoritmo) per sbloccare il testo cifrato:

- L’algoritmo di decrittazione essenzialmente inverte i passaggi eseguiti durante la crittografia utilizzando la chiave fornita.

- Il risultato, se tutto è corretto, è il messaggio in chiaro originale e leggibile.

Proteggere i Tuoi Dati nel Mondo Digitale

Comprendere questi passaggi è vitale perché potresti incontrare situazioni in cui devi crittografare o decrittografare file o messaggi manualmente. Strumenti popolari come GPG (GNU Privacy Guard) consentono questo tipo di crittografia individuale dei file.

Applicazioni di Crittografia nel Mondo Reale

SSL/TLS e HTTPS

Quando vedi un’icona a forma di lucchetto nella barra degli indirizzi del tuo browser e l’indirizzo del sito web inizia con “https://” stai assistendo alla crittografia in azione! I siti web sicuri si affidano ai protocolli SSL/TLS (TLS è il successore di SSL) per crittografare i dati che fluiscono tra il tuo browser e il server del sito web. Analizziamolo:

- Proteggere le Interazioni Sensibili: Pensa ai moduli online in cui inserisci informazioni personali, credenziali di accesso o dati di pagamento. La crittografia garantisce che anche se un attaccante intercetta questo traffico, non possa decifrare il contenuto.

- Certificati e Fiducia: SSL/TLS utilizza una combinazione di crittografia asimmetrica e simmetrica. I certificati digitali emessi da autorità fidate convalidano l’identità di un sito web e forniscono chiavi pubbliche per stabilire una connessione sicura.

- Elementor e HTTPS: Le installazioni moderne di WordPress, per impostazione predefinita, tendono a utilizzare HTTPS. Elementor funziona perfettamente in questo ambiente sicuro, e Elementor Hosting offre misure di sicurezza avanzate come certificati SSL premium per rafforzare la protezione del tuo sito web.

Proteggere Moduli Online e Transazioni con Elementor

Il robusto costruttore di moduli di Elementor è uno strumento chiave per raccogliere dati sul tuo sito web. Ecco come la crittografia gioca un ruolo:

- Moduli e HTTPS: Assicurarsi che il tuo sito web utilizzi HTTPS è il primo passo per proteggere le sottomissioni dei moduli. Questo crittografa i dati in transito tra il browser dell’utente e il tuo sito web.

- Crittografia a Livello di Campo (Con Cautela): Alcuni plugin di terze parti possono crittografare singoli campi del modulo prima che i dati raggiungano il database di WordPress. Tuttavia, usa questa funzione con cautela – può influire sulla funzionalità di ricerca all’interno del sito.

- Gateway di Pagamento: Quando accetti pagamenti online, considera l’integrazione con gateway di pagamento affidabili che danno priorità alla sicurezza. Elementor supporta opzioni popolari come Stripe e PayPal, che gestiscono dati finanziari sensibili con rigorosi standard di crittografia.

Crittografare i Dati del Sito Web in Transito

È importante ricordare che la crittografia protegge non solo le sottomissioni dei moduli ma tutti i dati inviati e ricevuti dal tuo sito WordPress mentre un utente sta navigando. Questo include tentativi di accesso, immagini, contenuti testuali e altro. Ecco perché è cruciale imporre HTTPS sul tuo sito.

Archiviazione dei Dati

Crittografia del Disco Completo

Quando si tratta di proteggere i dati che risiedono sul disco rigido del tuo computer o sui file del tuo sito web su un server, la crittografia del disco completo (FDE) è una potenza. Ecco come funziona:

- Crittografia Trasparente: Il software o l’hardware FDE crittografa tutti i contenuti di un dispositivo di archiviazione (disco rigido, SSD, ecc.). Per l’utente, è trasparente – accedi ai file come al solito, con la crittografia e la decrittazione che avvengono dietro le quinte.

- Protezione Contro il Furto: Se il tuo laptop o anche un server viene rubato, FDE rende i dati sul disco inaccessibili senza la chiave di decrittazione.

- Software vs. Hardware: FDE può essere implementato nel software (come BitLocker per Windows o FileVault per macOS) o tramite hardware dedicato su un disco o a livello di sistema. La FDE basata su hardware offre spesso migliori prestazioni e una maggiore resistenza alle manomissioni.

Crittografia di File e Cartelle

Per un approccio più granulare, puoi crittografare singoli file o cartelle:

- Strumenti & Utility: Molti sistemi operativi hanno utility integrate per questo (ad esempio, Windows Encrypting File System). Inoltre, software specializzati per la crittografia dei file offrono funzionalità extra e flessibilità.

- Cloud Storage: Servizi come Boxcryptor o NordLocker possono aggiungere un livello di crittografia ai fornitori di storage cloud come Dropbox o Google Drive per una maggiore sicurezza.

Crittografia del Database per Informazioni Sensibili all’interno di WordPress

Il tuo database WordPress memorizza una grande quantità di informazioni potenzialmente sensibili:

- Dati Utente: A seconda delle funzionalità del tuo sito web, questo può includere dettagli dei clienti, moduli di contatto, informazioni sugli account, ecc.

- Contenuto: In alcuni casi, dovresti proteggere il contenuto dei post e delle pagine stesse.

- Plugin per la Crittografia Selettiva: I plugin di WordPress possono crittografare campi specifici del database. Questo approccio mirato mantiene la possibilità di ricerca per i dati non sensibili proteggendo ciò che è più importante.

Hosting Elementor e Sicurezza dei Dati

Elementor Hosting pone una forte enfasi sulla protezione dei dati del tuo sito web. La sua infrastruttura presenta:

- Crittografia Lato Server: La crittografia a riposo può essere una parte importante della sicurezza a strati, a seconda della natura dei dati memorizzati sul tuo sito web.

- Misure di Sicurezza Robuste: Firewall, protezione da malware e sistemi di rilevamento delle intrusioni lavorano tutti insieme alla crittografia per proteggere i dati del tuo sito web.

Comunicazione

Crittografia delle Email

L’email, pur essendo uno strumento incredibilmente utile, non è stata progettata con la sicurezza intrinseca in mente. La crittografia offre modi per mantenere private le tue corrispondenze email:

- PGP (Pretty Good Privacy): Popolare per la crittografia delle email personali, PGP utilizza la crittografia asimmetrica. Gli utenti scambiano chiavi pubbliche per crittografare messaggi che solo la chiave privata del destinatario previsto può decrittografare.

- S/MIME (Secure/Multipurpose Internet Mail Extensions): Spesso utilizzato in ambienti aziendali, S/MIME si basa anch’esso sulla crittografia a chiave pubblica e certificati digitali per la crittografia delle email e le firme digitali (per verificare l’identità del mittente).

Protocolli di Messaggistica Sicura

Le applicazioni di messaggistica istantanea e chat hanno rivoluzionato il modo in cui comunichiamo. Ecco dove la crittografia fa una grande differenza:

- Signal: Questa app open-source utilizza il robusto Signal Protocol per la crittografia end-to-end. Nemmeno Signal stesso può accedere al contenuto dei tuoi messaggi. Offre anche chiamate vocali e video sicure.

- Altre App di Messaggistica Crittografata: WhatsApp, Telegram (con chat segrete opzionali) e molte altre offrono vari livelli di crittografia per le tue conversazioni.

Proteggere le Conversazioni sul Tuo Sito Web

Funzionalità come la chat dal vivo sul tuo sito web richiedono crittografia poiché informazioni potenzialmente sensibili possono essere scambiate tra te e i tuoi clienti. Quando selezioni plugin per la chat dal vivo, cerca quelli che danno priorità alla crittografia per proteggere queste interazioni.

L’Impegno di Elementor per la Sicurezza delle Comunicazioni

Pur non essendo il suo obiettivo principale, Elementor è progettato con le migliori pratiche di sicurezza in mente. Se integri funzionalità di comunicazione di terze parti nel tuo sito web costruito con Elementor, assicurati di ricercare e scegliere fornitori che danno priorità alla crittografia forte e alle politiche di privacy dei dati.

Tecnologie Emergenti

Uso della Crittografia e dell’Hashing nella Blockchain

La blockchain, la tecnologia dietro le criptovalute, si basa fortemente su principi crittografici robusti:

- Hashing per l’Immutabilità: Ogni blocco in una blockchain è collegato al precedente utilizzando il suo hash. Qualsiasi tentativo di manomissione dei dati in un blocco invaliderebbe l’hash, interrompendo la catena.

- Firme Digitali: Le firme crittografiche verificano le transazioni sulle blockchain e aiutano a garantire l’autenticità dei dati.

Crittografia Omomorfica

La crittografia omomorfica è un campo emergente affascinante che consente di eseguire calcoli direttamente sui dati crittografati. Questo potrebbe sbloccare possibilità come operazioni sicure basate su cloud su informazioni sensibili senza la necessità di decrittografarle prima, migliorando ulteriormente la privacy dei dati.

Migliori Pratiche per la Crittografia

Standard di Crittografia Forti

- Attenersi agli Algoritmi Approvati: Utilizzare algoritmi ben testati e ampiamente raccomandati come:

- AES (per la crittografia simmetrica)

- RSA o ECC (per la crittografia asimmetrica)

- SHA-256 o SHA-3 (per l’hashing)

- Evitare i Vecchi: Algoritmi come MD5, DES e versioni più vecchie di SHA sono noti per avere vulnerabilità. Evitali per applicazioni critiche.

- Prepararsi al Futuro: Rimani aggiornato sugli ultimi sviluppi crittografici, poiché nuovi attacchi e avanzamenti possono rendere meno sicuri gli algoritmi più vecchi.

Gestione delle Password

Le password sono spesso l’anello più debole nei sistemi di crittografia. Rafforziamole:

- Gestori di Password: Questi strumenti ti aiutano a generare e memorizzare password forti e uniche per ogni sito web e servizio che utilizzi.

- Caratteristiche delle Password Forti: Punta sulla lunghezza piuttosto che sulla complessità. Le linee guida moderne enfatizzano frasi lunghe (pensa a frasi casuali) piuttosto che combinazioni di caratteri complicate.

- Autenticazione a Due Fattori (2FA): Dove disponibile, aggiungi un ulteriore livello di protezione utilizzando la 2FA, che richiede un codice temporaneo o l’autenticazione biometrica oltre alla tua password.

- Salting e Hashing

I siti web e i servizi responsabili non memorizzano mai le tue password in testo semplice. Dovrebbero usare:

- Salting: Aggiungere dati casuali alla tua password prima dell’hashing rende più difficile per gli attaccanti decifrare password che gli utenti potrebbero aver riutilizzato su altri siti.

- Hashing con Iterazioni: Rallentare il processo di hashing con più cicli rende molto più difficile il successo degli attacchi brute-force.

Sicurezza della Password di Elementor

Elementor prende sul serio la sicurezza dell’account. La tua password dell’account Elementor è protetta con tecniche di hashing e salting, fornendo una difesa robusta contro la violazione delle password.

Gestione Sicura delle Chiavi

- Generazione delle Chiavi: Utilizza generatori di numeri casuali sicuri per la creazione delle chiavi. Evita schemi prevedibili o chiavi derivate da informazioni facilmente intuibili.

- Archiviazione delle Chiavi: Scegli metodi di archiviazione appropriati alla sensibilità:

- Gestori di password per chiavi individuali

- Moduli di sicurezza hardware (HSM) per scenari altamente sensibili

- Rotazione delle Chiavi: Cambiare periodicamente le chiavi riduce l’impatto della compromissione di una singola chiave.

- Controlli di Accesso Rigorosi: Limita il numero di persone con accesso alle chiavi di crittografia, aderendo al principio del minimo privilegio.

Audit di Sicurezza & Conformità

- Test di Vulnerabilità: Effettua audit di sicurezza di routine per identificare e correggere eventuali debolezze nelle tue implementazioni di crittografia.

- Conformità: A seconda del tuo settore, potresti dover aderire a regolamenti come il GDPR (Regolamento Generale sulla Protezione dei Dati) o il CCPA (California Consumer Privacy Act). La crittografia spesso gioca un ruolo chiave nella conformità.

Crittografia per Proprietari di Siti Web

Considerazioni sull’Hosting Web

La tua scelta del provider di hosting web ha un impatto profondo sul panorama della crittografia del tuo sito web:

Vantaggi dell’Hosting Elementor:

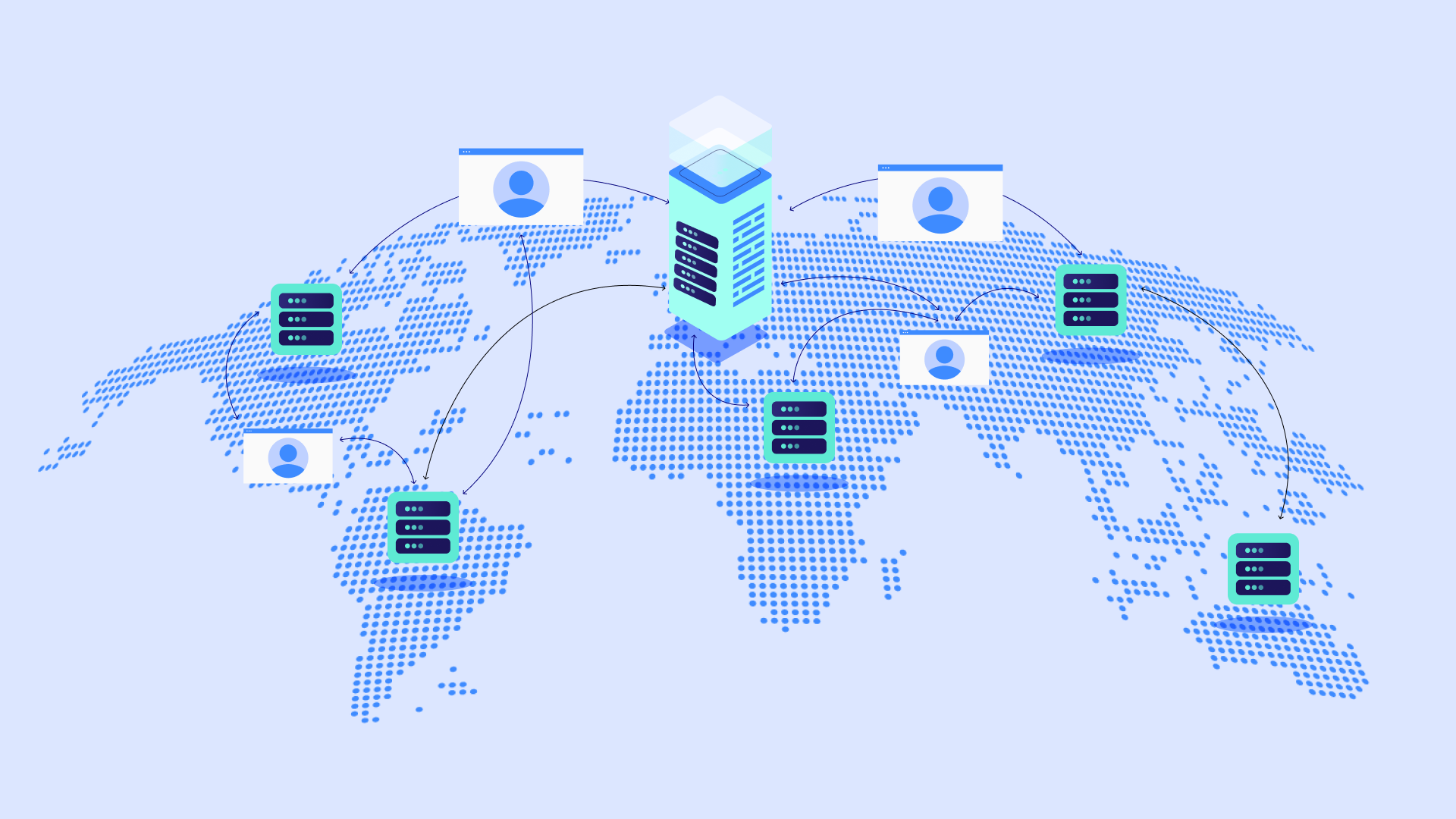

- Infrastruttura Sicura: L’Hosting Elementor sfrutta i server C2 di Google Cloud Platform e la CDN Enterprise di Cloudflare, rafforzando la tua sicurezza con tecnologie robuste.

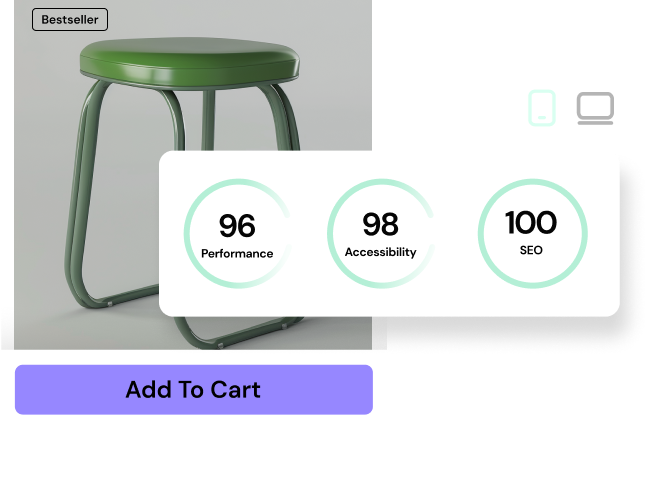

- Certificati SSL Premium: SSL/TLS è essenziale per HTTPS, e l’Hosting Elementor include certificati SSL avanzati per il tuo sito web.

- Ottimizzazione delle Prestazioni: Le ottimizzazioni della velocità, integrate nell’Hosting Elementor, possono migliorare indirettamente la sicurezza riducendo le finestre di vulnerabilità e mitigando alcuni tipi di attacchi.

Crittografia Lato Server vs. Lato Client:

- La crittografia lato server avviene sul server web stesso, proteggendo i dati in transito e a riposo. Il tuo provider di hosting gioca un ruolo significativo nella crittografia lato server.

- La crittografia lato client avviene all’interno del browser dell’utente utilizzando JavaScript. Questo è utile per aggiungere un ulteriore livello di protezione per dati altamente sensibili.

Implementare la Crittografia in WordPress

- Forzare HTTPS: Un primo passo non negoziabile. Utilizza gli strumenti del pannello di controllo del tuo hosting o i plugin di WordPress per reindirizzare tutto il traffico alla versione sicura HTTPS del tuo sito web.

- Plugin di Crittografia (Usare con Cautela): I plugin possono offrire funzionalità come la crittografia a livello di campo per moduli o voci di database. Tuttavia, scegli questi plugin con saggezza poiché possono influire sulle prestazioni e avere altre implicazioni per la funzionalità del tuo sito web (ad esempio, influenzando la ricerca interna).

- Servizi di Terze Parti: Se utilizzi gateway di pagamento esterni, fornitori di moduli o strumenti di comunicazione, dai priorità ai fornitori che spiegano in modo trasparente le loro pratiche di crittografia e sicurezza.

Proteggere i Dati degli Utenti con i Moduli Elementor

- HTTPS: Come sempre, i moduli inviati tramite HTTPS sono automaticamente protetti dalla crittografia del trasporto, garantendo la privacy dei dati in transito.

- Regolamenti sulla Privacy: Se gestisci dati personali, comprendi regolamenti come il GDPR, prestando particolare attenzione ai requisiti di consenso e alla necessità di potenziale crittografia.

- Funzionalità di Sicurezza dei Moduli Elementor: Sebbene non sia il suo focus principale, i Moduli Elementor includono elementi come honeypot e reCAPTCHA per aiutare a mitigare attacchi di spam e bot.

Proteggere Contenuti Sensibili

- Approccio alla Sicurezza di WordPress: Per una protezione di base, segui sempre le migliori pratiche di sicurezza di WordPress (password forti, aggiornamenti software, plugin affidabili).

- Plugin di Membership: Se è necessario limitare l’accesso ai contenuti, seleziona plugin che enfatizzano la sicurezza nel loro design.

- Crittografia Selettiva: In casi specializzati, i plugin di WordPress possono permetterti di crittografare singoli post o pagine per una maggiore privacy.

Rimanere Sicuri

L’Importanza degli Aggiornamenti di WordPress e Elementor

Mantenere WordPress, Elementor e qualsiasi plugin che utilizzi aggiornati è uno dei modi più efficaci per proteggere il tuo sito web. Perché?

- Correzione delle Vulnerabilità: Gli aggiornamenti di sicurezza spesso affrontano nuove falle di sicurezza scoperte. Evitare di applicare gli aggiornamenti lascia il tuo sito esposto ad attacchi noti.

- Tenere il Passo con le Minacce in Evoluzione I team di sicurezza dietro WordPress e Elementor lavorano costantemente per migliorare le implementazioni di crittografia e contrastare le minacce in evoluzione.

L’Impegno di Elementor per gli Aggiornamenti

Elementor mantiene un ciclo di rilascio regolare con aggiornamenti di funzionalità e patch di sicurezza importanti. Quando gestisci il tuo sito, assicurati di applicare questi aggiornamenti non appena disponibili per mantenere sicura la tua installazione di Elementor.

Strumenti di Sicurezza del Sito Web & Monitoraggio

- Soluzioni Firewall: I Web Application Firewall (WAF) come quelli inclusi con l’Hosting Elementor offrono protezione contro attacchi web comuni come le iniezioni SQL e il cross-site scripting (XSS).

- Scansione Malware: Scansiona regolarmente i file del tuo sito web per infezioni da malware. Molti provider di hosting offrono strumenti di scansione malware, oppure puoi utilizzare plugin di sicurezza dedicati.

- Rilevamento delle intrusioni: Monitorare il tuo sito web per accessi non autorizzati o attività sospette può aiutarti a scoprire incidenti di sicurezza in anticipo e rispondere rapidamente.

- Audit di sicurezza: Conduci periodicamente audit di sicurezza approfonditi del tuo sito web, soprattutto se gestisci dati sensibili. Coinvolgere esperti di sicurezza professionisti può essere utile per valutazioni approfondite.

Migliori pratiche di sicurezza del sito web

Rafforziamo le tue conoscenze sulla sicurezza con pratiche chiave per qualsiasi proprietario di sito WordPress:

- Password forti e sicurezza degli account: Imposta password sicure nell’area WordPress admin, nell’account di hosting e in qualsiasi altro luogo relativo all’infrastruttura del tuo sito.

- Permessi degli utenti: Segui il principio del minimo privilegio. Concedi agli utenti solo i permessi minimi necessari per svolgere i loro ruoli sul tuo sito.

- Backup: Avere una soluzione di backup robusta con copie sia locali che remote. Questa è la tua ancora di salvezza in caso di una grave compromissione della sicurezza.

- Plugin e temi affidabili: Prima di installare plugin e temi, scegli con attenzione, ricercando il loro storico e la loro sicurezza.

- Monitoraggio e risposta agli incidenti: Presta attenzione ai log e agli avvisi di sicurezza, e prepara un piano su come rispondere a potenziali violazioni della sicurezza.

Il futuro della crittografia

Sfide del calcolo quantistico

Uno dei potenziali disruptor più significativi per la crittografia tradizionale è il calcolo quantistico. I computer quantistici sfruttano i principi della meccanica quantistica per eseguire calcoli che attualmente sono intrattabili per i computer classici.

- La minaccia alla crittografia: Alcuni algoritmi crittografici che oggi sono sicuri potrebbero essere violati da computer quantistici sufficientemente potenti. Questo include la crittografia RSA ampiamente utilizzata, mettendo a rischio i dati sensibili a lungo termine.

Lo sviluppo della crittografia resistente ai quanti

La buona notizia è che i crittografi stanno già lavorando per contrastare questa minaccia:

- Nuovi algoritmi: I ricercatori stanno sviluppando algoritmi di crittografia che si ritiene siano resistenti agli attacchi anche da parte dei computer quantistici.

- Standardizzazione e migrazione: Un compito graduale ma cruciale è standardizzare questi nuovi algoritmi e far migrare i sistemi esistenti per adottarli prima che i computer quantistici diventino una minaccia pratica.

Il ruolo dei governi e delle organizzazioni

I governi, i giganti della tecnologia e gli enti di standardizzazione sono attivamente coinvolti nella corsa alla crittografia resistente ai quanti:

- NIST: Il National Institute of Standards and Technology (NIST) sta guidando uno sforzo collaborativo per selezionare e standardizzare nuovi algoritmi resistenti ai quanti.

- Rimanere aggiornati: I proprietari di siti web devono essere consapevoli di questi sviluppi. Sebbene la minaccia immediata sia piccola, rendere i siti web a prova di futuro per l’era quantistica potrebbe comportare l’adozione di nuovi standard di crittografia nel tempo.

Ulteriori direzioni future

Oltre al calcolo quantistico, ecco alcune altre tendenze nel mondo della crittografia:

- Ulteriori progressi nella crittografia omomorfica: Se le limitazioni pratiche possono essere superate, la crittografia omomorfica ha un immenso potenziale per migliorare la privacy nel cloud computing e in altri scenari.

- Maggiore attenzione alla facilità d’uso: Rendere la crittografia facile e senza soluzione di continuità per gli utenti finali è un obiettivo costante per incoraggiare l’adozione e ridurre le vulnerabilità dovute agli errori umani.

Conclusione

Punti chiave

Come hai visto, la crittografia svolge un ruolo vitale nella sicurezza informatica, proteggendo tutto, dalle email personali ai dati sensibili aziendali e governativi. Ecco un riepilogo di ciò che abbiamo imparato:

- Le basi: La crittografia trasforma i dati in testo cifrato illeggibile, decifrabile solo con la chiave corretta.

- Applicazioni abbondanti: Proteggere siti web, transazioni online, archiviazione dati, comunicazioni e molto altro.

- Sempre in evoluzione: La crittografia deve continuare a evolversi per contrastare le minacce emergenti come il calcolo quantistico.

- La sicurezza è un viaggio: Le migliori pratiche, la vigilanza con gli aggiornamenti e l’uso saggio della crittografia sono tutte chiavi per una posizione di sicurezza proattiva.

Crittografia e il tuo sito WordPress

Scegliendo un partner di hosting affidabile come Elementor Hosting e seguendo le strategie delineate in questa guida, puoi migliorare notevolmente la sicurezza del tuo sito WordPress.

Credo che questo articolo completo fornisca una base preziosa per chiunque cerchi di comprendere l’importanza della crittografia e come utilizzarla efficacemente nell’era digitale moderna.

Cerchi contenuti freschi?

Inserendo la tua email, accetti di ricevere email da Elementor, incluse email di marketing,

e accetti i nostri Termini e condizioni e la nostra Politica sulla privacy.