Inhaltsverzeichnis

Im Bereich der digitalen Sicherheit steht die Verschlüsselung als ein mächtiger Wächter Ihrer persönlichen Daten, Geschäftsgeheimnisse und der sensiblen Informationen, die durch Ihre Website fließen. Es ist der Prozess, alles von E-Mails und Online-Einkäufen bis hin zu den Dateien auf Ihrem Computer zu verschlüsseln – und sie für jeden, der nicht den geheimen digitalen Schlüssel besitzt, unlesbar zu machen. Aber warum ist das wichtig und wie funktioniert das alles?

Stellen Sie sich vor: Verschlüsselung wirkt wie eine undurchdringliche Schließbox für Ihre Daten. Sie stellt sicher, dass selbst wenn jemand Ihre Nachrichten abfängt, unbefugten Zugriff auf Ihre Dateien erhält oder Ihre Website verletzt, er nicht in der Lage sein wird, den wirren Haufen zu verstehen, den er findet. Dies ist in einer Zeit, in der Cyberangriffe eine ständige Bedrohung darstellen, von entscheidender Bedeutung.

Egal, ob Sie eine besorgte Einzelperson, ein Geschäftsinhaber, der Kundendaten schützt, oder ein Website-Besitzer sind, der Benutzerinformationen sichert, das Verständnis der Verschlüsselung ist von größter Bedeutung. Denken Sie daran als das Fundament Ihrer digitalen Verteidigungsstrategie.

Die Bedeutung der Verschlüsselung für WordPress-Websites

WordPress, der weltweit beliebteste Website-Builder, der Millionen von Websites betreibt, ist ein Schatz an potenziell sensiblen Daten. Dazu gehören Kundeninformationen, Anmeldeinformationen, finanzielle Details und sogar der Inhalt der Website selbst. Das macht WordPress-Websites zu einem Hauptziel für Hacker. Verschlüsselung, kombiniert mit spezialisiertem WordPress-Hosting wie Elementor Hosting, bietet einen robusten Schutz für Ihre Website.

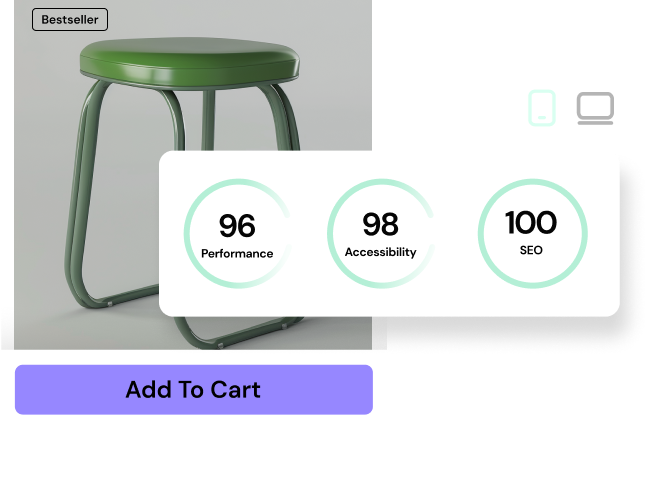

Mit Elementor erhalten Sie nicht nur die visuelle Designkraft, um atemberaubende und sichere Websites einfach zu erstellen, sondern profitieren auch von einer speziell für WordPress optimierten Hosting-Umgebung. Dies umfasst modernste Verschlüsselungstechnologien, erweiterte Sicherheitsfunktionen und blitzschnelle Leistung – alles darauf ausgelegt, Ihre Daten zu schützen und gleichzeitig ein nahtloses Benutzererlebnis zu gewährleisten.

In den folgenden Abschnitten werden wir diese Konzepte vertiefen:

- Die Grundlagen, wie Verschlüsselung funktioniert

- Verschiedene Arten der Verschlüsselung, die in alltäglichen Anwendungen verwendet werden

- Wesentliche bewährte Praktiken zum Schutz Ihrer Daten

- Wie Sie Elementor und seine Hosting-Plattform nutzen können, um die Sicherheit Ihrer WordPress-Website zu maximieren.

Grundlagen der Verschlüsselung

Klartext vs. Chiffretext

Im Kern der Verschlüsselung liegt ein einfaches Konzept: die Umwandlung von lesbaren Informationen (bekannt als Klartext) in ein verschlüsseltes, unlesbares Format (genannt Chiffretext). Denken Sie an Klartext als Ihre ursprüngliche Nachricht, ein sensibles Dokument oder ein Passwort. Der Verschlüsselungsprozess nimmt diesen Klartext und wendet eine komplexe mathematische Formel (genannt Chiffre) zusammen mit einem geheimen Schlüssel an. Dieses verschlüsselte Ergebnis ist Ihr Chiffretext – es könnte wie eine bedeutungslose Zeichenfolge aus Buchstaben, Zahlen und Symbolen aussehen.

Nur diejenigen, die im Besitz des richtigen Schlüssels sind, können den Prozess umkehren und den Chiffretext wieder in den ursprünglichen, menschenlesbaren Klartext entschlüsseln. Ohne den Schlüssel bleibt der Chiffretext ein unlösbares Rätsel, das Ihre vertraulichen Daten vor neugierigen Blicken schützt.

Verschlüsselungsalgorithmen

Verschlüsselungsalgorithmen sind das Rückgrat des gesamten Prozesses. Sie sind die mathematischen Rezepte, die vorschreiben, wie Ihre Daten transformiert und eine starke Chiffre erstellt werden. Es gibt zwei Hauptkategorien:

- Symmetrische Verschlüsselung: Diese Art verwendet denselben geheimen Schlüssel sowohl für die Verschlüsselung als auch für die Entschlüsselung. Stellen Sie sich vor, Sie und ein Freund teilen sich eine Schließbox mit einem einzigen Schlüssel, den beide haben. Bekannte Beispiele sind AES (Advanced Encryption Standard), DES (Data Encryption Standard) und Twofish.

- Asymmetrische Verschlüsselung: Diese Methode verwendet ein Schlüsselpaar. Ein Schlüssel, der öffentliche Schlüssel, verschlüsselt Daten. Der andere, der private Schlüssel, wird benötigt, um sie zu entschlüsseln. Es ist wie ein Briefkasten, in den jeder Briefe einwerfen kann (verschlüsselt mit dem öffentlichen Schlüssel), aber nur Sie haben den Schlüssel, um ihn zu öffnen und den Inhalt zu lesen (entschlüsseln mit dem privaten Schlüssel). RSA und Elliptic Curve Cryptography (ECC) sind weit verbreitete asymmetrische Algorithmen.

Schlüssellänge: Das Rückgrat der Verschlüsselungsstärke

Die Schlüssellänge, gemessen in Bits, ist entscheidend für die Sicherheit der Verschlüsselung. Ein längerer Schlüssel bedeutet exponentiell mehr mögliche Kombinationen, was es Angreifern erschwert, den Code durch Brute-Force-Angriffe zu knacken. Denken Sie an ein Fahrradschloss: Eine 3-stellige Kombination ist leichter zu erraten als ein 10-stelliges Schloss. Moderne Verschlüsselungsstandards verwenden typischerweise Schlüssel mit einer Länge von 128 bis 256 Bits.

Hashing zur Datenintegrität

Während es bei der Verschlüsselung um Vertraulichkeit geht, dreht sich beim Hashing alles darum, sicherzustellen, dass Ihre Daten nicht manipuliert wurden. Eine Hashing-Funktion nimmt eine Eingabe beliebiger Größe (ein Passwort, ein Dokument, sogar ein ganzes Softwareprogramm) und erzeugt eine eindeutige, festgelegte Ausgabe, die als „Hash“ oder „Digest“ bezeichnet wird. Denken Sie daran als digitalen Fingerabdruck für Ihre Daten.

Hier wird es interessant:

- Einweg: Hashing ist eine Einwegfunktion. Sie können leicht einen Hash aus den ursprünglichen Daten berechnen, aber es ist praktisch unmöglich, den Prozess zurück zum ursprünglichen Eingabewert umzukehren.

- Empfindlich gegenüber Änderungen: Selbst die kleinste Änderung der ursprünglichen Daten führt zu einem völlig anderen Hash-Wert, was es ideal zur Erkennung von Manipulationen macht.

- Gängige Hashing-Algorithmen: Beliebte Beispiele sind die SHA-Familie (SHA-1, SHA-256, SHA-3) und MD5 (obwohl MD5 aufgrund der Entdeckung von Kollisionen für einige Anwendungsfälle als anfällig gilt).

Wie Hashing in der realen Welt funktioniert

- Passwortspeicherung: Wenn Sie ein Passwort auf einer Website erstellen, sollten verantwortliche Dienste niemals das Passwort selbst speichern. Stattdessen führen sie es durch eine Hash-Funktion (oft mit zusätzlichen Techniken wie Salting, die später erklärt werden) und speichern den Hash. Wenn Sie sich anmelden, hashen sie das eingegebene Passwort und vergleichen es mit dem gespeicherten Hash, um Ihnen Zugang zu gewähren, wenn sie übereinstimmen.

- Überprüfung der Dateiintegrität: Viele Software-Downloads bieten Hash-Werte neben den Dateien an. Sie können den Hash Ihrer heruntergeladenen Datei berechnen und mit dem bereitgestellten Wert vergleichen. Eine Übereinstimmung bestätigt, dass die Datei während der Übertragung nicht beschädigt oder verändert wurde.

- Datenintegritätsprüfungen: Datenbanken und Systeme verwenden manchmal Hashing, um sicherzustellen, dass Daten unverändert bleiben.

Hashing und Elementor

Elementor nimmt die Passwortsicherheit ernst. Wenn Sie ein Konto erstellen, speichert Elementor Ihr Passwort nicht im Klartext. Es verwendet einen starken Hash-Algorithmus zusammen mit Techniken wie „Salting“ (Hinzufügen einzigartiger Daten zu jedem Passwort vor dem Hashing), um es Angreifern unglaublich schwer zu machen, Passwörter zu entschlüsseln, selbst wenn sie eine Datenbank kompromittieren würden.

Kryptografische Schlüssel

Denken Sie an kryptografische Schlüssel als das Herzstück der Verschlüsselung. Sie bestimmen die spezifische Art und Weise, wie der Chiffre Ihre Daten transformiert, sodass sie ohne den richtigen Schlüssel unlesbar sind. Lassen Sie uns das aufschlüsseln:

- Symmetrische Schlüssel: Wie Sie sich erinnern, verwendet die symmetrische Verschlüsselung denselben Schlüssel sowohl zum Verschlüsseln als auch zum Entschlüsseln von Daten. Das bedeutet, dass das sichere Teilen dieses Schlüssels zwischen autorisierten Parteien entscheidend ist.

- Asymmetrische Schlüssel: Bei der asymmetrischen Verschlüsselung gibt es den öffentlichen Schlüssel (den jeder zum Verschlüsseln von Daten verwenden kann) und den äußerst wichtigen privaten Schlüssel (der nur dem beabsichtigten Empfänger zur Entschlüsselung bekannt ist). Der Schutz Ihres privaten Schlüssels ist entscheidend für die Sicherheit des gesamten Systems.

- Schlüsselaustausch: In Szenarien, in denen Sie symmetrische Verschlüsselung verwenden müssen, wie teilen Sie den geheimen Schlüssel sicher mit der anderen Person? Hier kommen Mechanismen zum Schlüsselaustausch ins Spiel. Beliebte Methoden wie der Diffie-Hellman-Schlüsselaustausch ermöglichen es zwei Parteien, über einen unsicheren Kommunikationskanal einen gemeinsamen geheimen Schlüssel zu etablieren.

Sichere Schlüsselaufbewahrungspraktiken

Da Schlüssel das Herzstück der Verschlüsselung sind, ist es absolut wesentlich, sie zu schützen. Hier sind einige bewährte Verfahren:

- Starke Schlüsselerzeugung: Verwenden Sie zufällige, unvorhersehbare Schlüssel der entsprechenden Länge. Vermeiden Sie vorhersehbare Muster, die aus persönlichen Informationen abgeleitet sind.

- Hardware-Sicherheitsmodule (HSMs) sind spezialisierte Geräte, die entwickelt wurden, um Schlüssel sicher zu erzeugen, zu speichern und zu verwalten. Unternehmen, die hochsensible Daten verarbeiten, verwenden häufig HSMs.

- Passwort-Manager: Für einzelne Benutzer kann ein seriöser Passwort-Manager bei der Erstellung und Speicherung starker Verschlüsselungsschlüssel helfen.

- Eingeschränkter Zugriff: Basierend auf dem Prinzip des geringsten Privilegs, minimieren Sie die Anzahl der Personen, die Zugriff auf Verschlüsselungsschlüssel haben.

Schlüssel in der Website-Sicherheit

HTTPS-Websites, die für sicheres Browsen unerlässlich sind, basieren auf digitalen Zertifikaten. Diese Zertifikate enthalten öffentliche Schlüssel, die verwendet werden, um verschlüsselte Verbindungen zwischen Ihrem Browser und der Website, die Sie besuchen, herzustellen. Hinter den Kulissen helfen Mechanismen zum Schlüsselaustausch Ihrem Browser und der Website, sich auf einen gemeinsamen Schlüssel zur Verschlüsselung der zwischen ihnen fließenden Daten zu einigen.

Elementors Fokus auf Sicherheit

Elementor Hosting priorisiert die Sicherheit Ihrer Website. Mit einer Infrastruktur, die auf der Google Cloud Plattform basiert, und einer Partnerschaft mit Cloudflare stellt Elementor sicher, dass branchenführende Sicherheitspraktiken zum Schutz der Daten Ihrer Website angewendet werden. Dies umfasst robustes Schlüsselmanagement und Sicherheitsmaßnahmen, die internationalen Standards entsprechen.

Wie Verschlüsselung funktioniert: Ein tieferer Einblick

Mathematische Chiffren

Im Kern sind Verschlüsselungsalgorithmen komplexe mathematische Formeln. Lassen Sie uns einige historische Konzepte kurz wiederholen, um die Grundlagen der modernen Verschlüsselung zu verstehen:

- Substitutionschiffren: Diese einfachen Chiffren ersetzen Buchstaben im Klartext durch andere Buchstaben gemäß einer vordefinierten Regel. Zum Beispiel verschiebt die Caesar-Chiffre jeden Buchstaben um eine feste Anzahl von Stellen im Alphabet.

- Transpositionschiffren: Hier wird die Reihenfolge der Buchstaben im Klartext nach einem bestimmten Muster neu angeordnet.

Während diese historischen Chiffren anfällig für Entschlüsselung waren, legten sie den Grundstein für viel komplexere und sicherere Methoden.

Moderne Block- & Stream-Chiffren

Moderne Verschlüsselungsalgorithmen fallen grob in zwei Kategorien:

- Blockchiffren: Sie arbeiten mit Datenblöcken fester Größe. Beliebte Beispiele wie der Advanced Encryption Standard (AES) verarbeiten Daten in 128-Bit-Blöcken und wenden komplexe Transformationen mehrfach (oft in „Runden“) an.

- Stream-Chiffren: Diese verschlüsseln Daten Bit für Bit oder Byte für Byte, was sie für Echtzeitanwendungen geeignet macht, bei denen Geschwindigkeit entscheidend ist. Allerdings können sie anfälliger für bestimmte Arten von Angriffen sein.

Die Kraft der Betriebsmodi nutzen

Blockchiffren allein reichen nicht aus. Betriebsmodi bestimmen, wie sie angewendet werden, um Daten zu verarbeiten, die größer als ein einzelner Block sind:

- Cipher Block Chaining (CBC): Die Verschlüsselung jedes Blocks hängt vom vorherigen ab, was hilft, Änderungen im gesamten Chiffretext zu propagieren.

- Galois/Counter Mode (GCM): Schneller und parallelisierbarer als CBC, bietet GCM auch eingebaute Authentifizierung, die hilft, die Datenintegrität zu überprüfen.

Es gibt andere Betriebsmodi, jeder mit seinen Stärken und Schwächen. Die Wahl hängt oft von den spezifischen Sicherheitsanforderungen und Leistungsanforderungen ab.

Der Verschlüsselungsprozess

1. Auswahl des Algorithmus & Schlüssels: Der erste Schritt besteht darin, einen geeigneten Verschlüsselungsalgorithmus (z.B. AES, RSA) auszuwählen und einen entsprechenden Schlüssel zu generieren. Die Schlüssellänge wird durch den gewählten Algorithmus und das gewünschte Sicherheitsniveau bestimmt.

2. Vorbereitung des Klartexts: Ihre Daten – eine Textnachricht, ein Dokument, eine email – sind der Klartext, der in den Verschlüsselungsprozess eingegeben wird. Je nach Algorithmus kann er in Blöcke unterteilt werden.

3. Die Magie der Transformation: Hier kommt die Chiffre ins Spiel. Der Algorithmus, geleitet durch den Schlüssel, führt eine Reihe komplexer mathematischer Operationen am Klartext durch. Dazu gehören Substitutionen, Permutationen, bitweise Operationen und mehr. Der spezifische Algorithmus bestimmt die genauen Schritte.

4. Ausgabe: Chiffretext: Diese scheinbar zufällige, verschlüsselte Ausgabe ist Ihr Chiffretext. Er hat keine Ähnlichkeit mit der ursprünglichen Nachricht und ist im Wesentlichen ohne den richtigen Schlüssel unlesbar.

Veranschaulichendes Beispiel (Vereinfacht!)

Stellen Sie sich eine sehr einfache Substitutionschiffre vor, die jeden Buchstaben um 3 Positionen im Alphabet verschiebt. Unser Klartext ist „HELLO. Mit dieser Chiffre:

- H wird zu K

- E wird zu H

- L wird zu O (zweimal)

- O wird zu R

Somit ist unser Chiffretext „KHOOR.“ Nur jemand, der die Chiffre (Verschiebung um 3) und den geheimen Schlüssel (die Zahl 3) kennt, kann den Prozess rückgängig machen, um die ursprüngliche Nachricht zu finden.

Verschlüsselung visualisieren

Wenn Sie ein visueller Lerner sind, bieten viele Online-Ressourcen interaktive Simulationen von Verschlüsselungsalgorithmen an. Dies kann äußerst hilfreich sein, um zu verstehen, wie mathematische Transformationen Ihre Daten verschlüsseln.

Der Entschlüsselungsprozess

Der autorisierte Empfänger verwendet den richtigen Schlüssel (und den gleichen Algorithmus), um den Chiffretext zu entschlüsseln:

- Der Entschlüsselungsalgorithmus kehrt im Wesentlichen die während der Verschlüsselung durchgeführten Schritte unter Verwendung des bereitgestellten Schlüssels um.

- Das Ergebnis, wenn alles korrekt ist, ist die ursprüngliche, lesbare Klartextnachricht.

Schutz Ihrer Daten in der digitalen Welt

Das Verständnis dieser Schritte ist entscheidend, da Sie möglicherweise in Situationen geraten, in denen Sie Dateien oder Nachrichten manuell verschlüsseln oder entschlüsseln müssen. Beliebte Tools wie GPG (GNU Privacy Guard) ermöglichen diese Art der individuellen Dateiverschlüsselung.

Verschlüsselungsanwendungen in der realen Welt

SSL/TLS und HTTPS

Wenn Sie ein Schloss-Symbol in der Adressleiste Ihres Browsers sehen und die Website-Adresse mit „https://“ beginnt, erleben Sie Verschlüsselung in Aktion! Sichere Websites verlassen sich auf SSL/TLS-Protokolle (TLS ist der Nachfolger von SSL), um die Daten zu verschlüsseln, die zwischen Ihrem Browser und dem Server der Website fließen. Lassen Sie uns das aufschlüsseln:

- Schutz sensibler Interaktionen: Denken Sie an Online-Formulare, in die Sie persönliche Informationen, Anmeldeinformationen oder Zahlungsdaten eingeben. Verschlüsselung stellt sicher, dass selbst wenn ein Angreifer diesen Datenverkehr abfängt, er den Inhalt nicht entschlüsseln kann.

- Zertifikate und Vertrauen: SSL/TLS verwendet eine Kombination aus asymmetrischer und symmetrischer Kryptographie. Digitale Zertifikate, die von vertrauenswürdigen Behörden ausgestellt werden, validieren die Identität einer Website und stellen öffentliche Schlüssel zur Verfügung, um eine sichere Verbindung herzustellen.

- Elementor und HTTPS: Moderne WordPress-Installationen verwenden standardmäßig HTTPS. Elementor funktioniert nahtlos in dieser sicheren Umgebung, und Elementor Hosting bietet erweiterte Sicherheitsmaßnahmen wie Premium-SSL-Zertifikate, um den Schutz Ihrer Website zu verstärken.

Sicherung von Online-Formularen und Transaktionen mit Elementor

Elementors robuster Formular-Builder ist ein wichtiges Werkzeug zum Sammeln von Daten auf Ihrer Website. So spielt Verschlüsselung eine Rolle:

- Formulare und HTTPS: Sicherzustellen, dass Ihre Website HTTPS verwendet, ist der erste Schritt zur Sicherung von Formularübermittlungen. Dies verschlüsselt die Daten während der Übertragung zwischen dem Browser des Benutzers und Ihrer Website.

- Feldverschlüsselung (mit Vorsicht): Einige Plugins von Drittanbietern können einzelne Formularfelder verschlüsseln, bevor die Daten überhaupt die WordPress-Datenbank erreichen. Verwenden Sie diese Funktion jedoch selektiv – sie kann die Suchfunktionalität auf der Website beeinträchtigen.

- Zahlungsgateways: Wenn Sie Online-Zahlungen akzeptieren, sollten Sie die Integration mit seriösen Zahlungsgateways in Betracht ziehen, die Sicherheit priorisieren. Elementor unterstützt beliebte Optionen wie Stripe und PayPal, die sensible Finanzdaten mit strengen Verschlüsselungsstandards behandeln.

Verschlüsselung von Website-Daten während der Übertragung

Es ist wichtig zu bedenken, dass die Verschlüsselung nicht nur Formularübermittlungen schützt, sondern alle Daten, die während des Browsens zwischen Ihrer WordPress-Website und dem Benutzer gesendet werden. Dazu gehören Anmeldeversuche, Bilder, Textinhalte und mehr. Deshalb ist die Durchsetzung von HTTPS auf Ihrer Website entscheidend.

Datenspeicherung

Vollständige Festplattenverschlüsselung

Wenn es darum geht, die Daten auf der Festplatte Ihres Computers oder die Dateien Ihrer Website auf einem Server zu schützen, ist die vollständige Festplattenverschlüsselung (FDE) ein Kraftpaket. So funktioniert es:

- Transparente Verschlüsselung: FDE-Software oder -Hardware verschlüsselt alle Inhalte eines Speichermediums (Festplatte, SSD usw.). Für den Benutzer ist es nahtlos – Sie greifen wie gewohnt auf Dateien zu, wobei die Verschlüsselung und Entschlüsselung im Hintergrund ablaufen.

- Schutz vor Diebstahl: Wenn Ihr Laptop oder sogar ein Server gestohlen wird, macht FDE die Daten auf dem Laufwerk ohne den Entschlüsselungsschlüssel unzugänglich.

- Software vs. Hardware: FDE kann in Software (wie BitLocker für Windows oder FileVault für macOS) oder durch dedizierte Hardware auf einem Laufwerk oder auf Systemebene implementiert werden. Hardwarebasierte FDE bietet oft bessere Leistung und stärkeren Manipulationsschutz.

Datei- und Ordner-Verschlüsselung

Für einen granulareren Ansatz können Sie einzelne Dateien oder Ordner verschlüsseln:

- Werkzeuge & Dienstprogramme: Viele Betriebssysteme haben integrierte Dienstprogramme dafür (z.B. Windows Encrypting File System). Zusätzlich bietet spezialisierte Dateiverschlüsselungssoftware zusätzliche Funktionen und Flexibilität.

- Cloud Speicher: Dienste wie Boxcryptor oder NordLocker können eine zusätzliche Verschlüsselungsebene über cloud Speicheranbieter wie Dropbox oder Google Drive legen, um die Sicherheit zu erhöhen.

Datenbankverschlüsselung für sensible Informationen innerhalb von WordPress

Ihre WordPress-Datenbank speichert eine Fülle potenziell sensibler Informationen:

- Benutzerdaten: Abhängig von den Funktionen Ihrer Website können dies Kundendaten, Kontaktformulare, Kontoinformationen usw. umfassen.

- Inhalt: In einigen Fällen sollten Sie den Inhalt von Beiträgen und Seiten selbst schützen.

- Plugins für selektive Verschlüsselung: WordPress-Plugins können spezifische Datenbankfelder verschlüsseln. Dieser gezielte Ansatz erhält die Durchsuchbarkeit für nicht sensible Daten, während das Wichtigste geschützt wird.

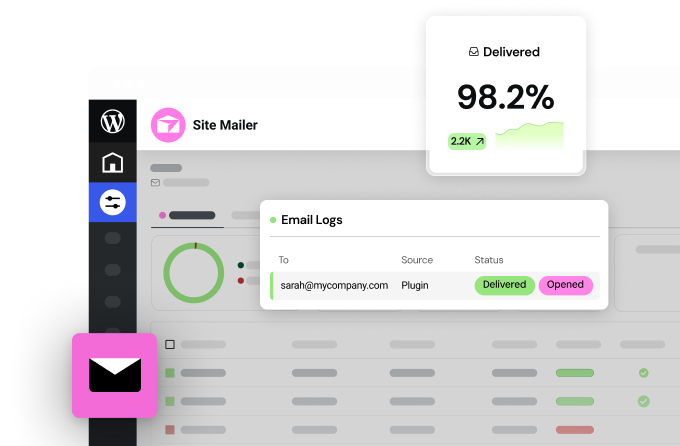

Elementor Hosting und Datensicherheit

Elementor Hosting legt großen Wert auf den Schutz der Daten Ihrer Website. Seine Infrastruktur bietet:

- Serverseitige Verschlüsselung: Verschlüsselung im Ruhezustand kann ein wichtiger Bestandteil einer mehrschichtigen Sicherheit sein, abhängig von der Art der auf Ihrer Website gespeicherten Daten.

- Robuste Sicherheitsmaßnahmen: Firewalls, Malware-Schutz und Eindringungserkennungssysteme arbeiten zusammen mit der Verschlüsselung, um die Daten Ihrer Website zu schützen.

Kommunikation

E-Mail-Verschlüsselung

E-Mail, obwohl ein unglaublich nützliches Werkzeug, wurde nicht mit inhärenter Sicherheit entwickelt. Verschlüsselung bietet Möglichkeiten, Ihre email Korrespondenz privat zu halten:

- PGP (Pretty Good Privacy): Beliebt für persönliche email Verschlüsselung, verwendet PGP asymmetrische Kryptographie. Benutzer tauschen öffentliche Schlüssel aus, um Nachrichten zu verschlüsseln, die nur der private Schlüssel des beabsichtigten Empfängers entschlüsseln kann.

- S/MIME (Secure/Multipurpose Internet Mail Extensions): Oft in Unternehmensumgebungen verwendet, basiert S/MIME ebenfalls auf öffentlicher Schlüssel-Kryptographie und digitalen Zertifikaten für email Verschlüsselung und digitale Signaturen (zur Überprüfung der Identität des Absenders).

Sichere Nachrichtenprotokolle

Instant Messaging und Chat-Anwendungen haben unsere Kommunikation revolutioniert. Hier macht Verschlüsselung einen großen Unterschied:

- Signal: Diese Open-Source-App verwendet das robuste Signal-Protokoll für Ende-zu-Ende-Verschlüsselung. Nicht einmal Signal selbst kann auf den Inhalt Ihrer Nachrichten zugreifen. Es bietet auch sichere Sprach- und Videoanrufe.

- Andere verschlüsselte Messaging-Apps: WhatsApp, Telegram (mit optionalen geheimen Chats) und viele andere bieten unterschiedliche Verschlüsselungsstufen für Ihre Gespräche.

Schutz von Gesprächen auf Ihrer Website

Funktionen wie Live-Chat auf Ihrer Website erfordern Verschlüsselung, da möglicherweise sensible Informationen zwischen Ihnen und Ihren Kunden ausgetauscht werden. Achten Sie bei der Auswahl von Live-Chat-Plugins darauf, dass diese Verschlüsselung priorisieren, um diese Interaktionen zu schützen.

Elementors Engagement für Kommunikationssicherheit

Obwohl es nicht der Hauptfokus ist, ist Elementor mit den besten Sicherheitspraktiken konzipiert. Wenn Sie Drittanbieter-Kommunikationsfunktionen in Ihre mit Elementor erstellte Website integrieren, recherchieren Sie und wählen Sie Anbieter, die starke Verschlüsselung und Datenschutzrichtlinien priorisieren.

Neue Technologien

Die Verwendung von Kryptographie und Hashing in der Blockchain

Blockchain, die Technologie hinter Kryptowährungen, basiert stark auf starken kryptographischen Prinzipien:

- Hashing für Unveränderlichkeit: Jeder Block in einer Blockchain ist mit dem vorherigen durch seinen Hash verknüpft. Jeder Versuch, Daten in einem Block zu manipulieren, würde den Hash ungültig machen und die Kette unterbrechen.

- Digitale Signaturen: Kryptographische Signaturen verifizieren Transaktionen auf Blockchains und helfen, die Authentizität der Daten sicherzustellen.

Homomorphe Verschlüsselung

Homomorphe Verschlüsselung ist ein faszinierendes aufstrebendes Feld, das Berechnungen direkt auf verschlüsselten Daten ermöglicht. Dies könnte Möglichkeiten wie sichere cloud basierte Operationen auf sensiblen Informationen ohne vorherige Entschlüsselung eröffnen, was den Datenschutz weiter verbessert.

Verschlüsselungs-Best Practices

Starke Verschlüsselungsstandards

- Verwenden Sie zugelassene Algorithmen: Verwenden Sie gut geprüfte und weit empfohlene Algorithmen wie:

- AES (für symmetrische Verschlüsselung)

- RSA oder ECC (für asymmetrische Verschlüsselung)

- SHA-256 oder SHA-3 (für Hashing)

- Vermeiden Sie veraltete Algorithmen: Algorithmen wie MD5, DES und ältere Versionen von SHA sind bekannt dafür, Schwachstellen zu haben. Vermeiden Sie sie für kritische Anwendungen.

- Zukunftssicherheit: Bleiben Sie über die neuesten kryptographischen Entwicklungen informiert, da neue Angriffe und Fortschritte ältere Algorithmen weniger sicher machen können.

Passwortverwaltung

Passwörter sind oft das schwächste Glied in Verschlüsselungssystemen. Lassen Sie uns sie verstärken:

- Passwort-Manager: Diese Tools helfen Ihnen, starke, einzigartige Passwörter für jede Website und jeden Dienst, den Sie nutzen, zu generieren und zu speichern.

- Merkmale starker Passwörter: Setzen Sie auf Länge statt Komplexität. Moderne Richtlinien betonen längere Passphrasen (denken Sie an zufällige Sätze) gegenüber komplizierten Zeichenkombinationen.

- Zwei-Faktor-Authentifizierung (2FA): Wo verfügbar, fügen Sie eine zusätzliche Schutzschicht hinzu, indem Sie 2FA verwenden, das einen temporären Code oder eine biometrische Authentifizierung zusätzlich zu Ihrem Passwort erfordert.

- Salting und Hashing

Verantwortungsbewusste Websites und Dienste speichern Ihre Passwörter niemals im Klartext. Sie sollten verwenden:

- Salting: Das Hinzufügen zufälliger Daten zu Ihrem Passwort vor dem Hashing erschwert es Angreifern, Passwörter zu knacken, die Benutzer möglicherweise auf anderen Websites wiederverwendet haben.

- Hashing mit Iterationen: Das Verlangsamen des Hashing-Prozesses durch mehrere Runden macht es viel schwieriger, dass Brute-Force-Angriffe erfolgreich sind.

Elementor Passwortsicherheit

Elementor nimmt die Kontosicherheit ernst. Ihr Elementor-Kontopasswort ist durch Hashing- und Salting-Techniken geschützt, die einen robusten Schutz gegen das Knacken von Passwörtern bieten.

Sichere Schlüsselverwaltung

- Schlüsselerzeugung: Verwenden Sie sichere Zufallszahlengeneratoren zur Schlüsselerstellung. Vermeiden Sie vorhersehbare Muster oder Schlüssel, die aus leicht zu erratenden Informationen abgeleitet sind.

- Schlüsselspeicherung: Wählen Sie Speicherverfahren, die der Sensibilität angemessen sind:

- Passwortmanager für einzelne Schlüssel

- Hardware-Sicherheitsmodule (HSMs) für hochsensible Szenarien

- Schlüsselrotation: Das periodische Ändern von Schlüsseln verringert die Auswirkungen, wenn ein einzelner Schlüssel kompromittiert wird.

- Strenge Zugriffskontrollen: Begrenzen Sie die Anzahl der Personen, die Zugriff auf Verschlüsselungsschlüssel haben, und halten Sie sich an das Prinzip der minimalen Rechtevergabe.

Sicherheitsaudits & Compliance

- Schwachstellentests: Führen Sie regelmäßige Sicherheitsaudits durch, um Schwachstellen in Ihren Verschlüsselungsimplementierungen zu identifizieren und zu beheben.

- Compliance: Abhängig von Ihrer Branche müssen Sie möglicherweise Vorschriften wie die DSGVO (Datenschutz-Grundverordnung) oder den CCPA (California Consumer Privacy Act) einhalten. Verschlüsselung spielt oft eine Schlüsselrolle bei der Einhaltung.

Verschlüsselung für Website-Besitzer

Überlegungen zum Webhosting

Ihre Wahl des Webhosting-Anbieters hat einen erheblichen Einfluss auf die Verschlüsselungslandschaft Ihrer Website:

Vorteile des Elementor-Hostings:

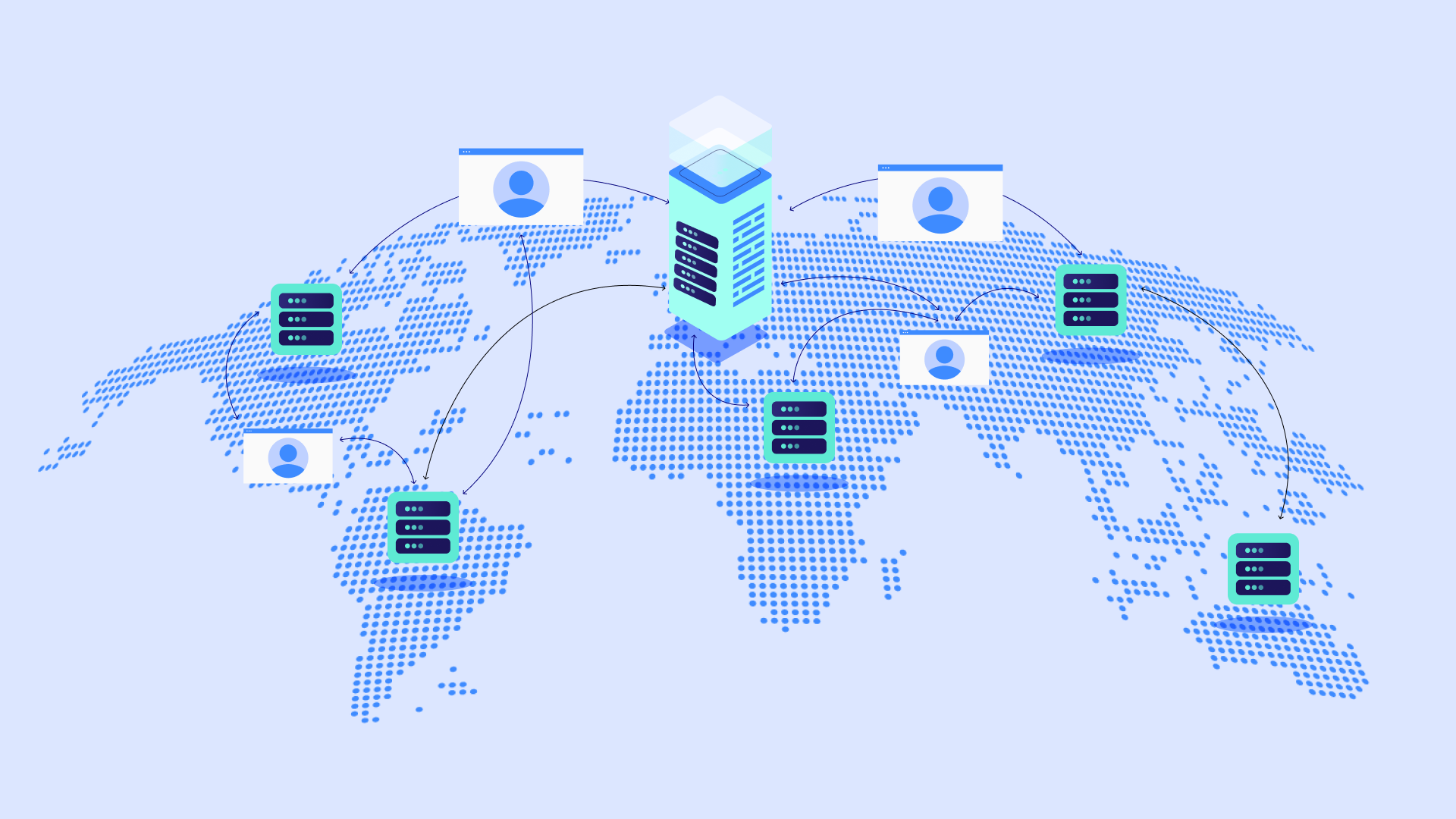

- Sichere Infrastruktur: Elementor Hosting nutzt die C2-Server der Google Cloud Platform und das Enterprise CDN von Cloudflare, um Ihre Sicherheit mit robusten Technologien zu stärken.

- Premium-SSL-Zertifikate: SSL/TLS ist für HTTPS unerlässlich, und Elementor Hosting umfasst erweiterte SSL-Zertifikate für Ihre Website.

- Leistungsoptimierung: Geschwindigkeitsoptimierungen, die in Elementor Hosting integriert sind, können die Sicherheit indirekt verbessern, indem sie Schwachstellenfenster reduzieren und bestimmte Angriffsarten mindern.

Serverseitige vs. clientseitige Verschlüsselung:

- Die serverseitige Verschlüsselung erfolgt auf dem Webserver selbst und schützt Daten während der Übertragung und im Ruhezustand. Ihr Hosting-Anbieter spielt eine bedeutende Rolle bei der serverseitigen Verschlüsselung.

- Die clientseitige Verschlüsselung erfolgt im Browser des Benutzers mithilfe von JavaScript. Dies ist nützlich, um eine zusätzliche Schutzschicht für hochsensible Daten hinzuzufügen.

Implementierung von Verschlüsselung in WordPress

- Erzwingen von HTTPS: Ein unverhandelbarer erster Schritt. Verwenden Sie die Tools Ihres Hosting-Kontrollpanels oder WordPress-Plugins, um den gesamten Datenverkehr auf die sichere HTTPS-Version Ihrer Website umzuleiten.

- Verschlüsselungs-Plugins (mit Vorsicht verwenden): Plugins können Funktionen wie Feldverschlüsselung für Formulare oder Datenbankeinträge bieten. Wählen Sie diese Plugins jedoch mit Bedacht, da sie die Leistung beeinträchtigen und andere Auswirkungen auf die Funktionalität Ihrer Website haben können (z. B. die interne Suche beeinträchtigen).

- Drittanbieter-Dienste: Wenn Sie externe Zahlungs-Gateways, Formularanbieter oder Kommunikationstools verwenden, priorisieren Sie Anbieter, die ihre Verschlüsselungs- und Sicherheitspraktiken transparent erklären.

Sicherung von Benutzerdaten mit Elementor-Formularen

- HTTPS: Wie immer sind über HTTPS eingereichte Formulare automatisch durch Transportverschlüsselung geschützt, die die Datenprivatsphäre während der Übertragung gewährleistet.

- Datenschutzbestimmungen: Wenn Sie persönliche Daten verarbeiten, verstehen Sie Vorschriften wie die DSGVO und achten Sie besonders auf die Anforderungen an die Einwilligung und die Notwendigkeit einer möglichen Verschlüsselung.

- Sicherheitsfunktionen von Elementor-Formularen: Obwohl dies nicht der Hauptfokus ist, enthalten Elementor-Formulare Elemente wie Honeypots und reCAPTCHAs, um Spam und Bot-Angriffe zu mindern.

Schutz sensibler Inhalte

- WordPress-Sicherheitsansatz: Für grundlegenden Schutz befolgen Sie immer die WordPress-Sicherheitsbest Practices (starke Passwörter, Software-Updates, seriöse Plugins).

- Mitgliedschafts-Plugins: Wenn der Zugriff auf Inhalte eingeschränkt werden muss, wählen Sie Plugins, die in ihrem Design auf Sicherheit achten.

- Selektive Verschlüsselung: In speziellen Fällen können WordPress-Plugins es Ihnen ermöglichen, einzelne Beiträge oder Seiten für erhöhte Privatsphäre zu verschlüsseln.

Sicher bleiben

Die Bedeutung von WordPress- und Elementor-Updates

Das Aktualisieren von WordPress, Elementor und allen verwendeten Plugins ist eine der effektivsten Methoden, um Ihre Website zu sichern. Warum?

- Behebung von Schwachstellen: Sicherheitsupdates beheben oft neu entdeckte Sicherheitslücken. Das Auslassen von Updates lässt Ihre Website bekannten Angriffen ausgesetzt.

- Mit sich entwickelnden Bedrohungen Schritt halten Sicherheitsteams hinter WordPress und Elementor arbeiten ständig daran, Verschlüsselungsimplementierungen zu verbessern und sich entwickelnden Bedrohungen entgegenzuwirken.

Elementors Engagement für Updates

Elementor hält einen regelmäßigen Veröffentlichungszyklus mit sowohl Funktionsupdates als auch wichtigen Sicherheitspatches ein. Wenn Sie Ihre Website verwalten, stellen Sie sicher, dass Sie diese Updates anwenden, sobald sie verfügbar sind, um Ihre Elementor-Installation sicher zu halten.

Website-Sicherheitstools & Überwachung

- Firewall-Lösungen: Web Application Firewalls (WAFs) wie die in Elementor Hosting enthaltenen bieten Schutz vor gängigen Webangriffen wie SQL-Injection und Cross-Site-Scripting (XSS).

- Malware-Scans: Scannen Sie regelmäßig Ihre Website-Dateien auf Malware-Infektionen. Viele Hosting-Anbieter bieten Malware-Scan-Tools an, oder Sie können dedizierte Sicherheits-Plugins verwenden.

- Eindringungserkennung: Die Überwachung Ihrer Website auf unbefugten Zugriff oder verdächtige Aktivitäten kann Ihnen helfen, Sicherheitsvorfälle frühzeitig zu erkennen und schnell zu reagieren.

- Sicherheitsaudits: Führen Sie regelmäßig gründliche Sicherheitsaudits Ihrer Website durch, insbesondere wenn Sie mit sensiblen Daten umgehen. Die Einbindung professioneller Sicherheitsexperten kann für tiefgehende Bewertungen von Vorteil sein.

Best Practices für die Sicherheit von Websites

Lassen Sie uns Ihr Sicherheitswissen mit wichtigen Praktiken für jeden WordPress-Website-Besitzer stärken:

- Starke Passwörter und Kontosicherheit: Erzwingen Sie sichere Passwörter im WordPress-Admin-Bereich, Hosting-Konto und überall dort, wo es um die Infrastruktur Ihrer Website geht.

- Benutzerberechtigungen: Folgen Sie dem Prinzip der minimalen Rechtevergabe. Gewähren Sie Benutzern nur die minimalen Berechtigungen, die sie zur Erfüllung ihrer Aufgaben auf Ihrer Website benötigen.

- Backups: Haben Sie eine robuste Backup-Lösung mit sowohl On-Site- als auch Off-Site-Kopien. Dies ist Ihre Lebensader im Falle eines schwerwiegenden Sicherheitskompromisses.

- Renommierte Plugins und Themes: Wählen Sie Plugins und Themes sorgfältig aus, indem Sie deren Erfolgsbilanz und Sicherheitsgeschichte recherchieren, bevor Sie sie installieren.

- Überwachung und Vorfallreaktion: Achten Sie auf Protokolle und Sicherheitswarnungen und haben Sie einen Plan, wie Sie auf potenzielle Sicherheitsverletzungen reagieren werden.

Die Zukunft der Verschlüsselung

Herausforderungen der Quantencomputing

Einer der bedeutendsten potenziellen Störfaktoren für die traditionelle Verschlüsselung ist das Quantencomputing. Quantencomputer nutzen Prinzipien der Quantenmechanik, um Berechnungen durchzuführen, die für klassische Computer derzeit unlösbar sind.

- Die Bedrohung für die Verschlüsselung: Einige kryptografische Algorithmen, die heute sicher sind, könnten von ausreichend leistungsstarken Quantencomputern gebrochen werden. Dazu gehört die weit verbreitete RSA-Verschlüsselung, die langfristig sensible Daten gefährden könnte.

Die Entwicklung von quantenresistenter Kryptografie

Die gute Nachricht ist, dass Kryptografen bereits daran arbeiten, dieser Bedrohung entgegenzuwirken:

- Neue Algorithmen: Forscher entwickeln Verschlüsselungsalgorithmen, die als resistent gegen Angriffe selbst durch Quantencomputer gelten.

- Standardisierung und Migration: Eine schrittweise, aber entscheidende Aufgabe ist die Standardisierung dieser neuen Algorithmen und die Umstellung bestehender Systeme, um sie zu übernehmen, bevor Quantencomputer zu einer praktischen Bedrohung werden.

Die Rolle von Regierungen und Organisationen

Regierungen, Technologieriesen und Normungsgremien sind aktiv an dem Wettlauf um quantenresistente Verschlüsselung beteiligt:

- NIST: Das National Institute of Standards and Technology (NIST) führt eine gemeinsame Anstrengung an, um neue quantenresistente Algorithmen auszuwählen und zu standardisieren.

- Auf dem Laufenden bleiben: Website-Besitzer müssen sich dieser Entwicklungen bewusst sein. Obwohl die unmittelbare Bedrohung gering ist, könnte die Zukunftssicherung von Websites für das Quantenzeitalter die Übernahme neuer Verschlüsselungsstandards im Laufe der Zeit erfordern.

Weitere zukünftige Richtungen

Abgesehen vom Quantencomputing gibt es hier einige andere Trends in der Welt der Verschlüsselung:

- Weitere Fortschritte in der homomorphen Verschlüsselung: Wenn praktische Einschränkungen überwunden werden können, hat die homomorphe Verschlüsselung ein enormes Potenzial, die Privatsphäre im cloud-Computing und anderen Szenarien zu verbessern.

- Erhöhter Fokus auf Benutzerfreundlichkeit: Die Verschlüsselung einfach und nahtlos für Endbenutzer zu gestalten, ist ein ständiges Ziel, um die Akzeptanz zu fördern und menschliche Fehleranfälligkeiten zu verringern.

Fazit

Wichtige Erkenntnisse

Wie Sie gesehen haben, spielt die Verschlüsselung eine entscheidende Rolle in der Cybersicherheit, indem sie alles schützt, von persönlichen E-Mails bis hin zu sensiblen Unternehmens- und Regierungsdaten. Hier ist eine Zusammenfassung dessen, was wir gelernt haben:

- Die Grundlagen: Verschlüsselung verwandelt Daten in unleserlichen Geheimtext, der nur mit dem richtigen Schlüssel entschlüsselt werden kann.

- Anwendungen im Überfluss: Sicherung von Websites, Online-Transaktionen, Datenspeicherung, Kommunikation und vielem mehr.

- Ständige Weiterentwicklung: Verschlüsselung muss sich ständig weiterentwickeln, um neuen Bedrohungen wie dem Quantencomputing entgegenzuwirken.

- Sicherheit ist eine Reise: Best Practices, Wachsamkeit bei Updates und der kluge Einsatz von Verschlüsselung sind Schlüssel zu einer proaktiven Sicherheitsstrategie.

Verschlüsselung und Ihre WordPress-Website

Durch die Wahl eines vertrauenswürdigen Hosting-Partners wie Elementor Hosting und die Befolgung der in diesem Leitfaden beschriebenen Strategien können Sie die Sicherheit Ihrer WordPress-Website erheblich verbessern.

Ich glaube, dass dieser umfassende Artikel eine wertvolle Grundlage für jeden bietet, der die Bedeutung der Verschlüsselung verstehen und sie effektiv im modernen digitalen Zeitalter nutzen möchte.

Suchen Sie nach neuen Inhalten?

Durch die Eingabe Ihrer email erklären Sie sich damit einverstanden, E-Mails von Elementor zu erhalten, einschließlich Marketing-E-Mails,

und stimmen unseren Allgemeinen Geschäftsbedingungen sowie unserer Datenschutzrichtlinie zu.